Tin tặc Nga sử dụng các công cụ, máy chủ của nhóm Iran để làm vỏ bọc

Nhóm gián điệp không gian mạng Turla do Nga hậu thuẫn đã sử dụng phần mềm độc hại bị đánh cắp và cơ sở hạ tầng OilRig bị tấn công do Iran tài trợ để tấn công các mục tiêu từ hàng chục quốc gia theo Trung tâm An ninh mạng quốc gia của Vương quốc Anh (NCSC) và Cơ quan an ninh quốc gia Hoa Kỳ (NSA).

Turla là một nhóm hacker tân tiến được theo dõi bởi các cục an ninh như Waterorms, Snake, WhiteBear, VENOMOUS BEAR và Kypton,, tập trung vào gián điệp mạng và nhiều nạn nhân, từ quân đội và chính phủ thực thể giáo dục và nghiên cứu.

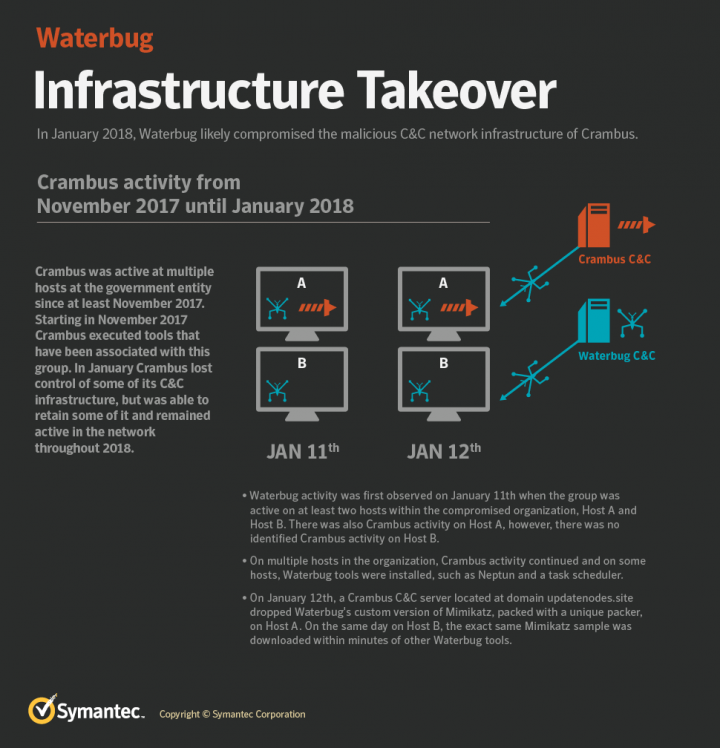

Cũng được theo dõi dưới nhiều kẻ lừa đảo (Crambus, APT34 và HelixKitten), OilRig là một APT với các liên kết của chính phủ Iran được biết đến để vận hành các chiến dịch gián điệp mạng trên toàn thế giới, thường nhắm vào các công ty và cơ quan chính phủ ở Trung Đông.

Việc tấn công cơ sở hạ tầng của OilRig của Turla đã được Symantec ghi nhận vào tháng 6 bởi các nhà nghiên cứu đã quan sát APT của Nga trong khi sử dụng một số máy chủ chỉ huy và kiểm soát của người Iran (C2) để chiếm quyền hệ thống của mục tiêu từ Trung Đông.

Trước đó vào năm 2019, vào tháng 1, NCSC đã công bố một lời khuyên khác chi tiết về việc Turla sử dụng nhiều công cụ độc hại của Iran bao gồm cấy ghép Neuron và Nautilus, một backdoor vào ASPX bên cạnh bộ root Snake, để xâm chiếm, duy trì và lưu trữ dữ liệu.

Turla như OilRig và OilRig cũng như Turla

Turla đã sử dụng các mạng nạn nhân trước đây đã bị xâm chiếm bằng cách sử dụng Snake để tìm các máy chủ bị nhiễm ASPX “tại ít nhất 35 quốc gia, bao gồm Ả Rập Saudi, Kuwait, Qatar và UAE”.

“Các nạn nhân trong khu vực này bao gồm các cơ sở quân sự, các cơ quan chính phủ, các tổ chức khoa học và trường đại học. Một số nạn nhân, nhưng không phải tất cả, cũng bị cài đặt Snake”, NCSC nói thêm.

NSA cho biết: “Sau khi có được các công cụ này – và dữ liệu cần thiết để sử dụng chúng một cách hiệu quả, đầu tiên, họ đã thử nghiệm chúng với các nạn nhân mà họ đã xấm chiếm bằng cách sử dụng bộ công cụ Snake của họ và sau đó triển khai các công cụ Iran trực tiếp cho các nạn nhân khác”.

“Turla đã tìm cách tiếp cận các nạn nhân của họ bằng cách quét tìm sự hiện diện của các backdoor Iran và cố gắng sử dụng chúng để có xâm nhập vào. Trọng tâm của hoạt động này từ Turla chủ yếu ở Trung Đông, nhắm vào Advanced Persistent Threats (APT). “

Mặc dù việc quy kết các cuộc tấn công và chứng minh tác giả của các công cụ có thể rất khó khăn – đặc biệt là trong không gian ứng phó sự cố trên mạng nạn nhân – không đủ bằng chứng chứng minh rằng Turla có quyền truy cập vào các công cụ của Iran và khả năng nhận dạng và khai thác chúng là do Turla làm. – NCSC / NSA

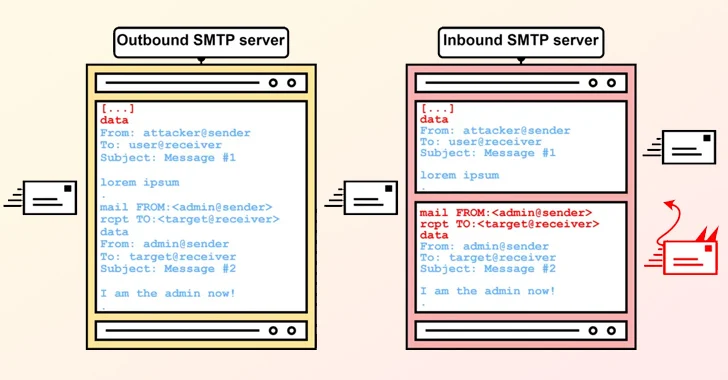

Khi điều tra hoạt động của Turla, hai cơ quan chính phủ có thể quan sát và thấy rằng, trong khi một số phần mềm độc hại được loại bỏ bằng cơ sở hạ tầng của nhóm Nga, sau đó chúng được sử dụng hoặc chúng được kết nối với các địa chỉ IP của Máy chủ riêng ảo (VPS) được kết nối với Nhóm APT OilRig Iran.

Điều này cho thấy Turla đã lạm dụng các máy chủ và phần mềm độc hại C2 của OilRig để vận hành các hoạt động của chính họ, giống như thực tế là các tin tặc Nga đã nhìn thấy việc cấy ghép Neuron của Iran vào các hệ thống nạn nhân đã bị xâm phạm bằng cách sử dụng rootkit của Turla.

Chắc chắn không phải làm việc theo nhóm

Tất cả điều này xảy ra trong khi Turla cũng đang lọc dữ liệu từ cơ sở hạ tầng của OilRig, bao gồm nhưng không giới hạn ở “danh sách thư mục và tệp, cùng với đầu ra keylogger có chứa hoạt động từ các diễn viên Iran, bao gồm cả kết nối với các miền C2 của Iran.”

Điều này cho phép tin tặc Nga có được cái nhìn toàn cảnh về chiến thuật, kỹ thuật và quy trình (TTPs) của nhóm APT Iran, cũng như “danh sách các nạn nhân và thông tin xác thực để truy cập cơ sở hạ tầng của họ, cùng với mã cần thiết để xây dựng các phiên bản các công cụ như Neuron để sử dụng hoàn toàn độc lập với cơ sở hạ tầng C2 của Iran. “

Trên hết, theo lời khuyên, nhóm hack Iran đã không biết rằng ai đó đang sử dụng phần mềm độc hại và máy chủ C2 của họ, họ cũng không phải là một phần của nỗ lực hack chung. NSA nói: “Những người đứng sau Neuron hoặc Nautilus gần như chắc chắn không biết hoặc đồng lõa với việc sử dụng cấy ghép của Turla,” NSA nói.

Để hỗ trợ hai nhóm hack không hoạt động cùng nhau, cố vấn cũng nói rằng trong khi Turla “có một cái nhìn sâu sắc đáng kể về các công cụ của Iran, họ không có kiến thức đầy đủ về nơi chúng được triển khai.”

Nguồn bleepingcomputer.com