Các công ty công nghệ và sức khỏe trở thành mục tiêu tấn công Zeppelin Ransomware mới

Một biến thể mới của gia đình ransomware Vega, được đặt tên là Zeppelin, gần đây đã được phát hiện trong các công ty nhắm mục tiêu hoang dã và công nghệ chăm sóc sức khỏe trên khắp châu Âu, Hoa Kỳ và Canada.

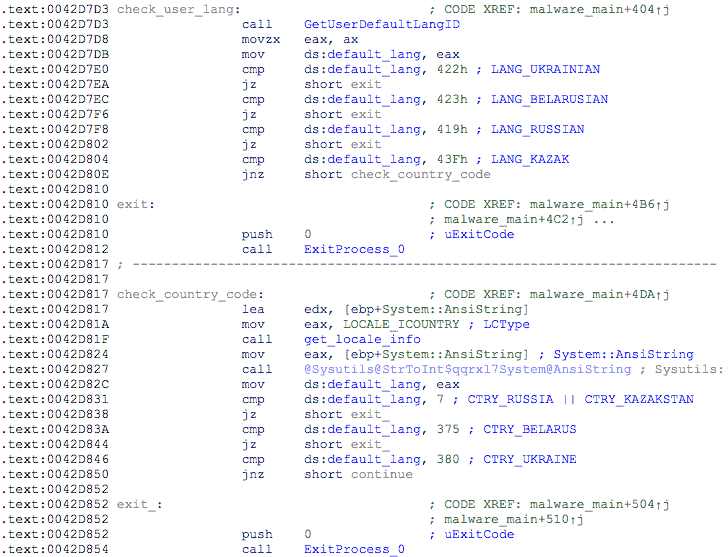

Tuy nhiên, nếu bạn cư trú ở Nga hoặc một số quốc gia thuộc Liên Xô cũ khác như Ukraine, Belorussia và Kazakhstan, hãy thở phào nhẹ nhõm, vì ransomware chấm dứt hoạt động nếu tìm thấy chính nó trên các máy ở các khu vực này.

Điều đáng chú ý và thú vị bởi vì tất cả các biến thể trước đây của gia đình Vega, còn được gọi là VegaLocker, chủ yếu nhắm vào người dùng nói tiếng Nga, điều này cho thấy Zeppelin không phải là tác phẩm của cùng nhóm hack sau các cuộc tấn công trước đó.

Kể từ khi Vega ransomware và các biến thể trước đó của nó được cung cấp như một dịch vụ trên các diễn đàn ngầm, các nhà nghiên cứu tại BlackBerry xi lanh tin rằng Zeppelin “đã kết thúc trong tay các tác nhân đe dọa khác nhau” hoặc “được phát triển lại từ các nguồn bị mua / đánh cắp / rò rỉ”.

Theo báo cáo BlackBerry Cylance chia sẻ, Zeppelin là một ransomware có cấu hình cao dựa trên Delphi, có thể dễ dàng tùy chỉnh để bật hoặc tắt các tính năng khác nhau, tùy thuộc vào nạn nhân hoặc yêu cầu của kẻ tấn công.

Zeppelin có thể được triển khai dưới dạng EXE, DLL hoặc được bọc trong trình tải PowerShell và bao gồm các tính năng sau:

- IP Logger – để theo dõi địa chỉ IP và vị trí của nạn nhân

- Startup – để có được sự bền bỉ

- Delete backups – để dừng một số dịch vụ nhất định, vô hiệu hóa việc khôi phục các tệp, xóa các bản sao lưu và bản sao bóng, v.v.

- Task-killer – tiêu diệt các quy trình do kẻ tấn công chỉ định

- Auto-unlock – để mở khóa các tệp có vẻ bị khóa trong quá trình mã hóa

- Melt – để tiêm luồng tự xóa vào notepad.exe

- UAC prompt – hãy thử chạy ransomware với các đặc quyền nâng cao

Dựa trên các cấu hình kẻ tấn công được thiết lập từ giao diện người dùng của trình tạo Zeppelin trong quá trình tạo nhị phân ransomware, phần mềm độc hại liệt kê các tệp trên tất cả các ổ đĩa và chia sẻ mạng và mã hóa chúng với cùng một thuật toán được sử dụng bởi các biến thể Vega khác.

“[Zeppelin] sử dụng kết hợp tiêu chuẩn mã hóa tệp đối xứng với các khóa được tạo ngẫu nhiên cho mỗi tệp (AES-256 ở chế độ CBC) và mã hóa bất đối xứng được sử dụng để bảo vệ khóa phiên (sử dụng triển khai RSA tùy chỉnh, có thể được phát triển trong nhà) , “Các nhà nghiên cứu giải thích.

“Thật thú vị, một số mẫu sẽ chỉ mã hóa 0x1000 byte (4KB) đầu tiên, thay vì 0x10000 (65KB). Đây có thể là một lỗi vô ý hoặc là một lựa chọn có ý thức để tăng tốc quá trình mã hóa trong khi vẫn hiển thị hầu hết các tệp không sử dụng được.”

Bên cạnh các tính năng được kích hoạt và các tệp nào được mã hóa, trình tạo Zeppelin cũng cho phép kẻ tấn công định cấu hình nội dung của tệp văn bản ghi chú tiền chuộc, nó rơi trên hệ thống và hiển thị cho nạn nhân sau khi mã hóa các tệp.

Các nhà nghiên cứu cho biết: “Các nhà nghiên cứu của BlackBerry xi-lanh đã phát hiện ra một số phiên bản khác nhau, từ các tin nhắn ngắn, chung chung đến các ghi chú tiền chuộc phức tạp hơn dành riêng cho các tổ chức riêng lẻ”.

Để tránh bị phát hiện, Zeppelin ransomware dựa vào nhiều lớp obfuscation, bao gồm sử dụng các khóa giả ngẫu nhiên, chuỗi được mã hóa, sử dụng mã có kích thước khác nhau, cũng như trì hoãn thực thi để vượt qua các hộp cát và đánh lừa cơ chế heuristic.

Zeppelin được phát hiện lần đầu tiên cách đây gần một tháng khi nó được phân phối thông qua các trang web chứa nước với tải trọng PowerShell được lưu trữ trên trang web Pastebin.

Các nhà nghiên cứu tin rằng ít nhất một số cuộc tấn công Zeppelin đã được “thực hiện thông qua MSSP, sẽ có những điểm tương đồng với một chiến dịch nhắm mục tiêu cao gần đây khác sử dụng ransomware gọi là Sodinokibi,” còn được gọi là Sodin hoặc REvil.

Các nhà nghiên cứu cũng đã chia sẻ các chỉ số về sự thỏa hiệp (IoC) trong bài đăng trên blog của mình. Tại thời điểm viết, gần 30 phần trăm các giải pháp chống vi-rút không thể phát hiện mối đe dọa ransomware cụ thể này.

Nguồn The Hacker News