Sodinokibi Ransomware tấn công Travelex, yêu cầu 3 triệu đô la

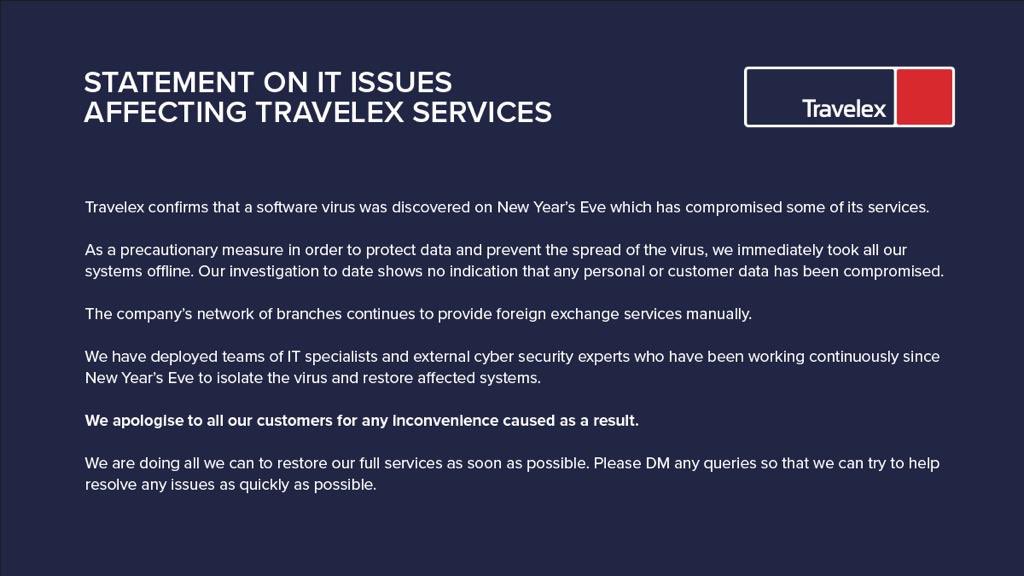

Vụ tấn công xảy ra vào ngày 31 tháng 12 và ảnh hưởng đến một số dịch vụ Travelex. Điều này đã khiến công ty phải ngoại tuyến tất cả các hệ thống máy tính của mình, một biện pháp phòng ngừa có nghĩa là “để bảo vệ dữ liệu và ngăn chặn sự lây lan của virus”.

Do đó, khách hàng không còn có thể sử dụng trang web hoặc ứng dụng để giao dịch hoặc thanh toán bằng thẻ tín dụng hoặc thẻ ghi nợ tại hơn 1.500 cửa hàng trên toàn thế giới. Hàng trăm khiếu nại của khách hàng đổ về qua phương tiện truyền thông xã hội kể từ khi ngừng hoạt động.

Trả lời khách hàng ngày hôm nay, Travelex không thể cung cấp thông tin cập nhật về tiến trình khôi phục dịch vụ của mình. Trong khi đó, công ty hiển thị thông báo sự cố mạng trên trang chính của trang web và “bảo trì theo kế hoạch” trên các trang khác.

Tất cả các mạng bị khóa, các tập tin bị đánh cắp

Vào ngày 3 tháng 1, tạp chí ComputerWeekly đã nhận được thông tin bên trong rằng công ty trao đổi ngoại tệ có trụ sở tại London trở thành nạn nhân của một cuộc tấn công ransomware, mặc dù gia đình phần mềm độc hại vẫn chưa được biết.

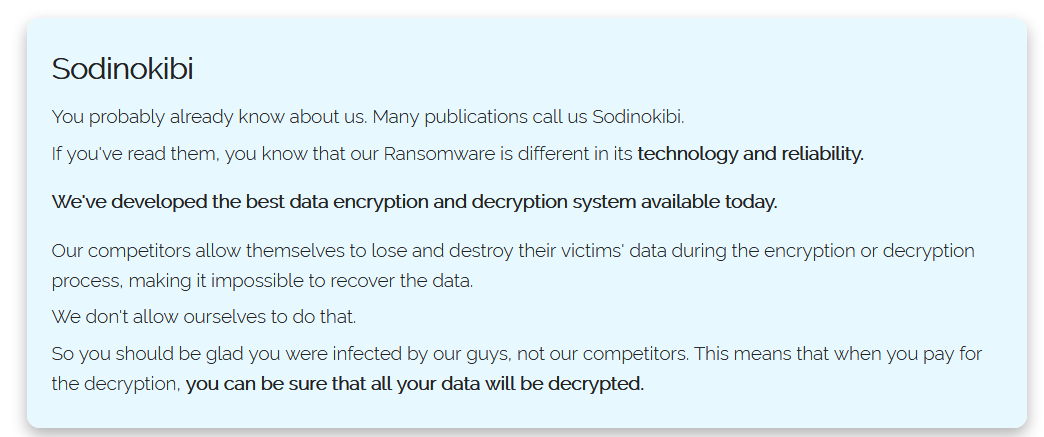

Các cửa hàng tin tức tương tự ngày hôm nay đã báo cáo rằng ransomware được sử dụng trong vụ tấn công Travelex là Sodinokibi.

Chúng tôi đã có thể xác nhận độc lập rằng các hệ thống Travelex thực sự đã bị nhiễm ransomware REvil. Chúng tôi đã nói rằng phần mở rộng được thêm vào một số tệp được mã hóa là một chuỗi gồm hơn năm ký tự ngẫu nhiên, tương tự như .u3i7y74. Phần mềm độc hại này thường thêm các phần mở rộng khác nhau vào các tệp bị khóa trên các hệ thống máy tính khác.

Ngoài ghi chú tiền chuộc, đội ngũ Sodinokibi nói với BleepingComputer rằng họ đã mã hóa toàn bộ mạng Travelex và sao chép hơn 5GB dữ liệu cá nhân, bao gồm ngày sinh, số an sinh xã hội, thông tin thẻ và các chi tiết khác.

Chúng tôi được thông báo rằng họ đã xóa các tập tin sao lưu và số tiền chuộc được yêu cầu là 3 triệu đô la; nếu không được thanh toán trong bảy ngày (khả năng đếm ngược bắt đầu vào ngày 31 tháng 12), những kẻ tấn công cho biết họ sẽ công bố dữ liệu mà họ đã đánh cắp.

Travelex để cửa mở

Chi tiết về cách thức xâm nhập xảy ra không có sẵn tại thời điểm này nhưng Travelex đang chạy các dịch vụ không an toàn trước khi xảy ra sự cố, điều này có thể giải thích cách kẻ tấn công có thể đã vi phạm mạng.

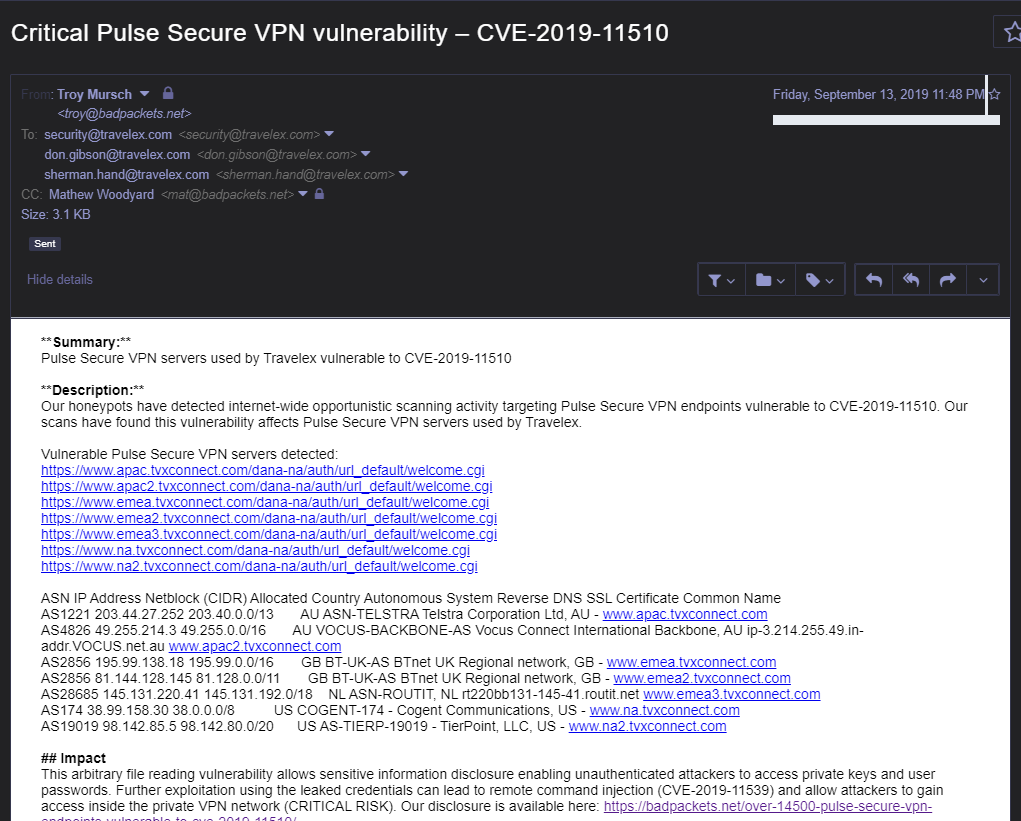

Công ty đang sử dụng giải pháp doanh nghiệp Pulse Secure VPN để liên lạc an toàn, đã được vá vào năm ngoái chống lại lỗ hổng “cực kỳ xấu” (CVE-2019-11510), như nhà nghiên cứu bảo mật Kevin Beaumont mô tả trong một bài đăng trên blog gần đây.

Trên các hệ thống chưa được vá, lỗ hổng “cho phép mọi người không có tên người dùng và mật khẩu hợp lệ kết nối từ xa với mạng công ty mà thiết bị có nghĩa vụ bảo vệ, tắt điều khiển xác thực đa yếu tố, xem nhật ký từ xa và mật khẩu được lưu trong bộ nhớ cache (bao gồm cả tài khoản Active Directory mật khẩu), “Beaumont giải thích.

Một khai thác công khai cho điều này đã có sẵn từ ngày 21 tháng 8 năm 2019. Ngay sau đó, một người nào đó bắt đầu quét internet để tìm các điểm cuối dễ bị tấn công.

Troy Mursch, giám đốc nghiên cứu của Bad Packets, đã tìm thấy khoảng 15.000 hệ thống có thể khai thác trực tiếp thông qua vấn đề bảo mật này. Mursch sau đó bắt đầu liên hệ với các tổ chức có nguy cơ, cảnh báo họ về nguy cơ khiến hệ thống của họ không thể sửa chữa được.

Travelex là một trong những công ty mà Mursch cảnh báo về vấn đề này nhưng anh không nhận được hồi âm:

Những kẻ tấn công thường dành thời gian đáng kể trên mạng trước khi triển khai ransomware và mã hóa các tệp. Điều này là để làm quen với mạng và tìm các hệ thống có dữ liệu và bản sao lưu quan trọng, để tăng cơ hội được trả tiền.

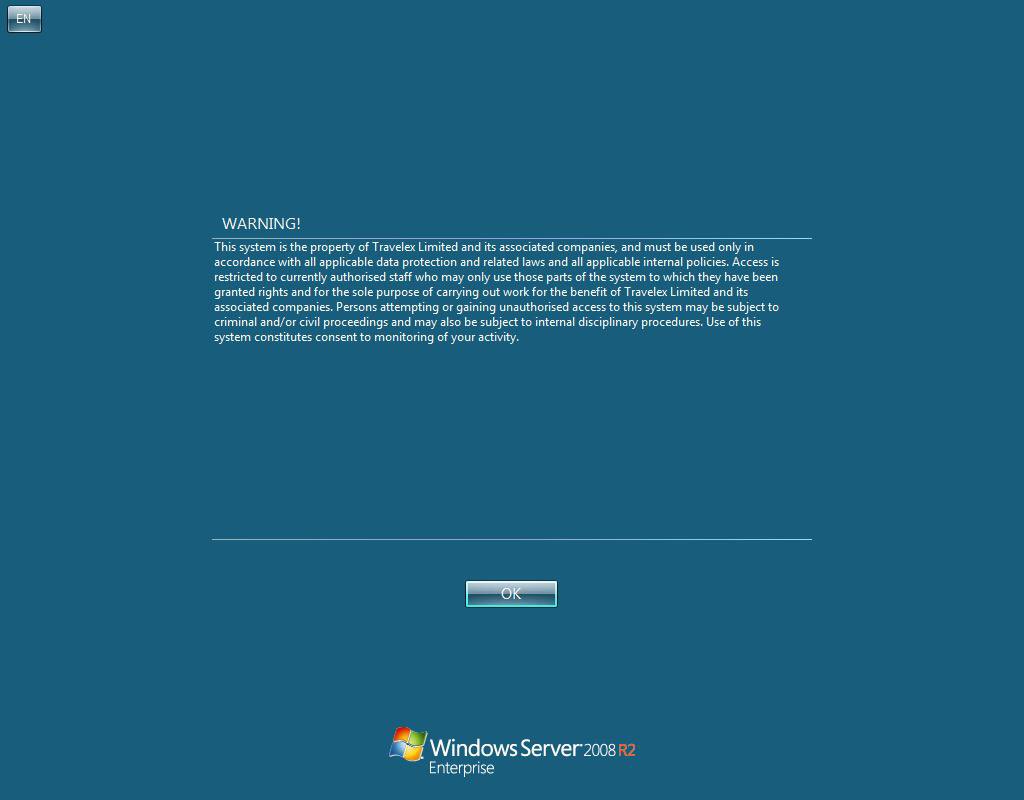

Hơn nữa, Kevin Beaumont đã phát hiện ra rằng Travelex có trên các máy chủ Windows nền tảng đám mây Amazon đã tiếp xúc với internet và không có tính năng Xác thực Cấp độ Mạng cho phép. Điều này có nghĩa là bất cứ ai cũng có thể kết nối với máy chủ trước khi xác thực.

Cập nhật [06/01/2020, 18:26 EST]: Pulse Secure đã ban hành một tuyên bố hôm nay về các tác nhân ransomware khai thác các máy chủ VPN chưa được vá. Công ty không xác nhận bất kỳ phát hiện gần đây vì nó không có bất kỳ dữ liệu nào về các cuộc tấn công.

“Hiện tại, chúng tôi không biết nhận được báo cáo trực tiếp từ khách hàng về việc khai thác phái sinh này – không có bằng chứng trực tiếp”, Pulse Secure cho biết.

Thông tin liên lạc hiện tại nhấn mạnh rằng một bản vá cho phần mềm có sẵn kể từ ngày 24 tháng 4 năm 2019 và khách hàng đã được thông báo nhiều lần về cách khắc phục, qua email, thông báo trong sản phẩm và trang web hỗ trợ.

“Các diễn viên sẽ tận dụng lỗ hổng đã được báo cáo trên các sản phẩm VPN của Secure Secure, Fortinet và Palo Alto – và trong trường hợp này, khai thác các máy chủ VPN chưa được vá để truyền bá phần mềm độc hại, REvil (Sodinokibi), bằng cách phân phối và kích hoạt Ransomware thông qua các lời nhắc tương tác giao diện VPN cho người dùng đang cố truy cập tài nguyên thông qua các máy chủ Pulse VPN dễ bị tấn công, chưa được vá. ” Scott Gordon (CISSP), Giám đốc tiếp thị an toàn của Pulse.

Kể từ khi phát hành bản vá, các kỹ sư hỗ trợ đã có sẵn 24×7 cho khách hàng cần trợ giúp để giải quyết vấn đề, bao gồm cả những người không theo hợp đồng bảo trì tích cực.

Nguồn BleepingComputer