Phần mềm độc hại Emotet khởi động lại các cuộc tấn công thư rác sau kỳ nghỉ

Sau gần ba tuần nghỉ lễ, trojan Emotet đã trở lại và nhắm mục tiêu đến hơn tám mươi quốc gia với các chiến dịch spam độc hại.

Khi Emotet gửi các chiến dịch spam, các tác nhân đe dọa sử dụng các mẫu email khác nhau giả vờ là hóa đơn, báo cáo, thư thoại, lời mời dự tiệc, hoặc thậm chí mời tham dự một cuộc biểu tình về biến đổi khí hậu Greta Thunberg.

Những email này bao gồm các tệp đính kèm độc hại mà khi mở sẽ cài đặt trojan Emotet.

Sau khi cài đặt, Emotet sẽ sử dụng máy tính của nạn nhân để gửi thêm thư rác và cũng sẽ tải xuống các nhiễm trùng khác như TrickBot, cuối cùng có thể dẫn đến nhiễm trùng Ryuk Ransomware tùy thuộc vào mục tiêu.

Chuyên gia về Emotet Joseph Roosen cho chúng tôi biết vào ngày 21 tháng 12 năm 2019, Emotet đã ngừng gửi các chiến dịch spam ngay cả khi các máy chủ chỉ huy và kiểm soát của họ tiếp tục chạy và phát hành các bản cập nhật.

Vào khoảng 8:30 sáng EST hôm nay, Roosen nói với chúng tôi rằng Emotet bắt đầu phun ra các chiến dịch spam một lần nữa nhắm vào người nhận trên toàn thế giới, tập trung mạnh vào Hoa Kỳ.

Emotet đã trở lại từ ngày lễ

Các chiến dịch Emotet hiện tại đang được nhìn thấy ngày hôm nay bao gồm các email thông thường và các cuộc tấn công chuỗi trả lời giả vờ là tài liệu chứng minh, báo cáo, thỏa thuận và tuyên bố.

Công ty bảo mật email Cofense nói với chúng tôi rằng họ đã thấy các chiến dịch spam nhắm mục tiêu vào 82 quốc gia, với mục tiêu nặng nề là chống lại Hoa Kỳ.

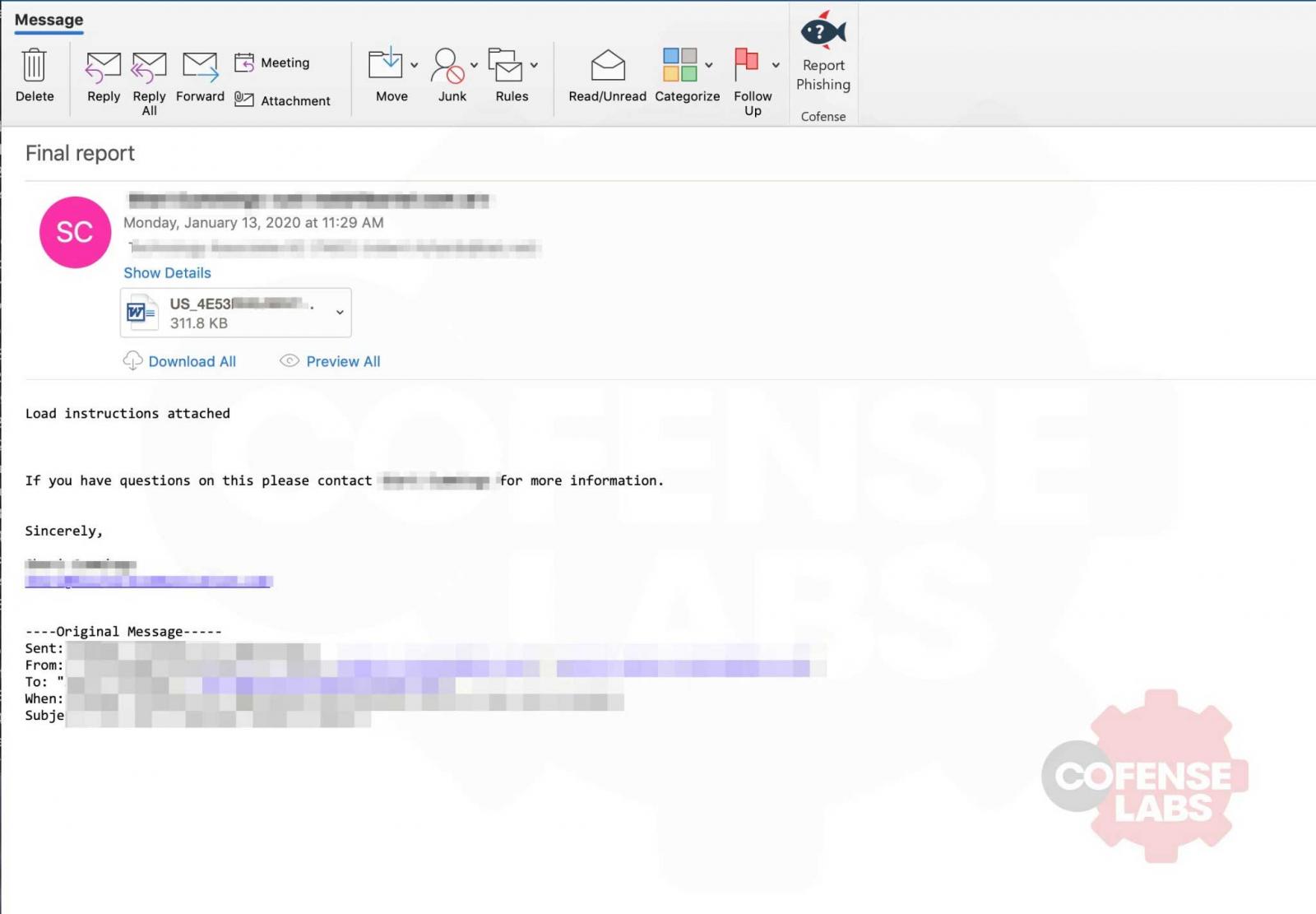

Ví dụ về thư rác Emotet được chia sẻ bởi Cofense giả vờ là các báo cáo khác nhau được gửi cho nạn nhân để họ xem xét như hình dưới đây. Những email này sẽ bao gồm các tài liệu đính kèm hoặc các liên kết có thể được sử dụng để tải chúng xuống.

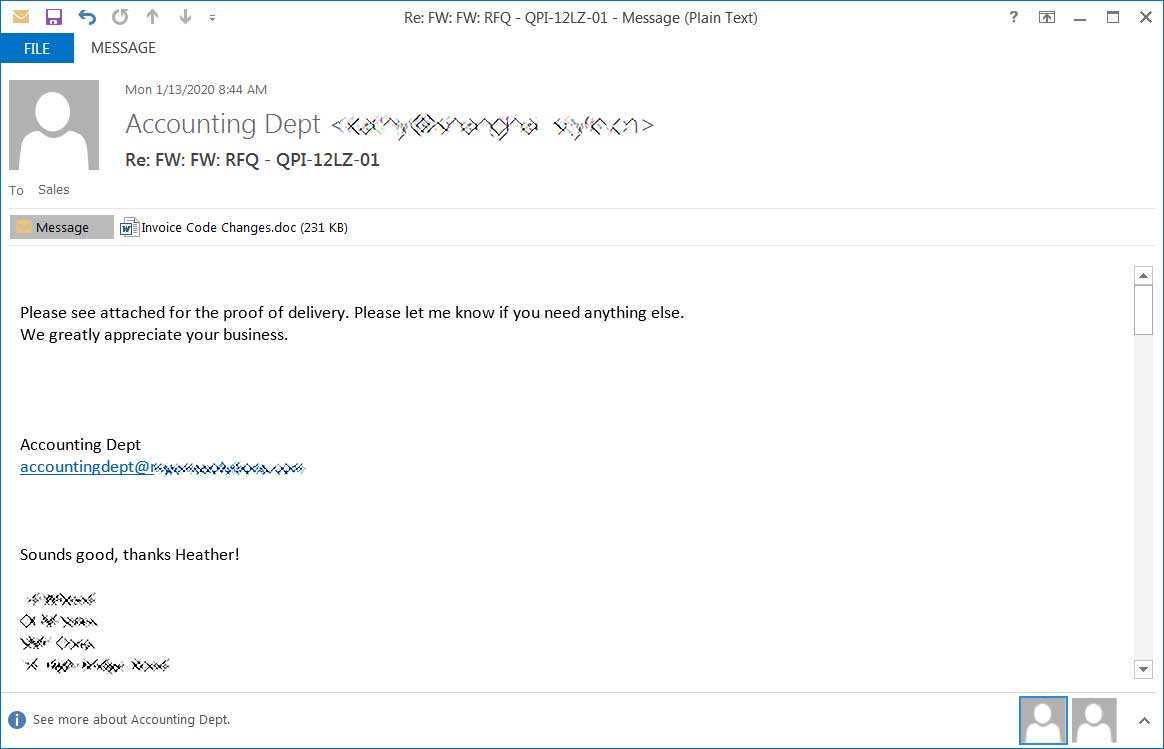

Nhà nghiên cứu bảo mật James cũng chứng kiến việc đổi mới các chiến dịch của Emotet dưới dạng bằng chứng chứng từ giao hàng được gửi từ các bộ phận tài khoản bị cáo buộc.

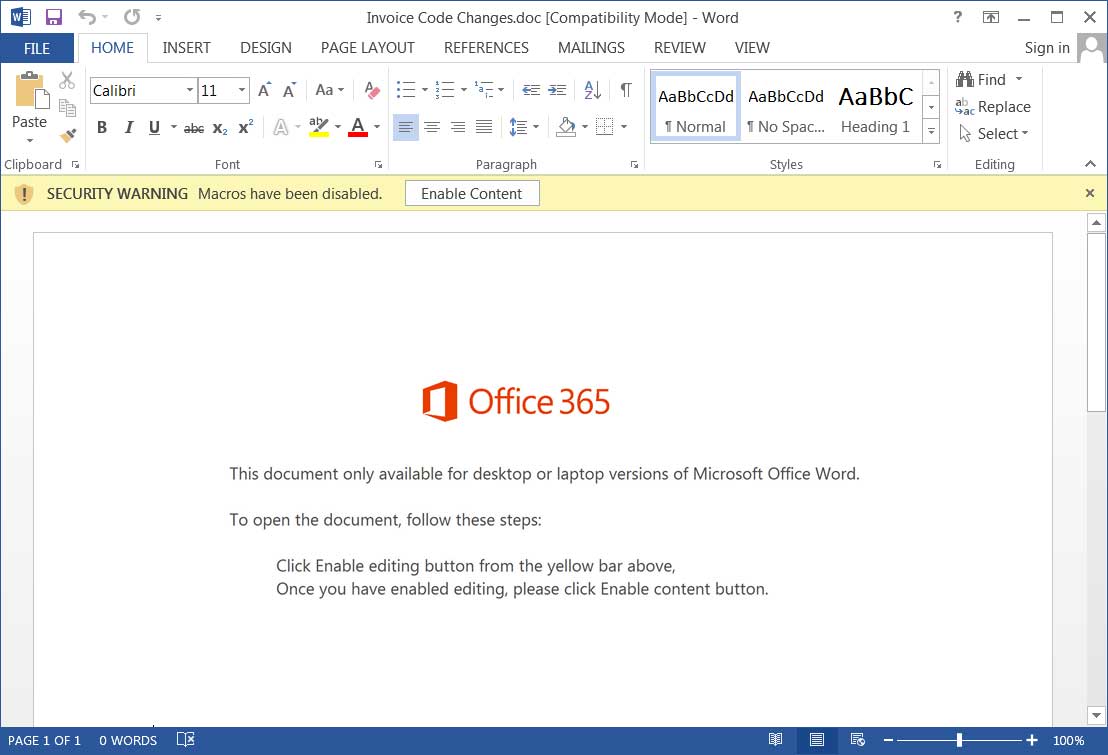

Đối với tất cả các chiến dịch đã thấy, khi người dùng mở tệp đính kèm, họ sẽ nhận được thông báo cho biết “tài liệu này chỉ có sẵn cho phiên bản máy tính để bàn hoặc máy tính xách tay của Microsoft Office Word.” Sau đó, nó sẽ nhắc người dùng nhấp vào ‘Bật chỉnh sửa’ hoặc ‘Bật nội dung’ để xem tài liệu.

Khi người dùng mở tài liệu, các macro độc hại sẽ được thực thi tải xuống trojan Emotet từ một máy chủ từ xa và thực thi nó.

Emotet bây giờ sẽ lặng lẽ chạy trong nền trong khi sử dụng thiết bị bị nhiễm để gửi thêm thư rác độc hại. Cuối cùng, Emotet cũng sẽ cài đặt các tải trọng khác như Trickbot, sau đó sẽ được sử dụng để thỏa hiệp toàn bộ mạng và các thiết bị trên đó.

Như mọi khi, không bao giờ mở tệp đính kèm từ bất kỳ ai mà không xác nhận qua điện thoại rằng họ thực sự đã gửi cho bạn tệp. Bạn cũng nên luôn thận trọng khi bật nội dung hoặc macro trên bất kỳ tệp đính kèm nào bạn nhận được.

Để an toàn, bạn cũng nên tải lên các tệp đính kèm đáng ngờ vào VirusTotal để kiểm tra các macro độc hại trước khi mở.

Nguồn BleepingComputer