Android Trojan đánh cắp tiền của bạn để tài trợ cho các cuộc tấn công SMS quốc tế

Một Trojan ngân hàng Android có tên là Faketoken gần đây đã được các nhà nghiên cứu bảo mật quan sát thấy trong khi rút cạn tài khoản của nạn nhân để thúc đẩy các chiến dịch văn bản hàng loạt tấn công nhắm vào các thiết bị di động từ khắp nơi trên thế giới.

Faketoken là một chủng phần mềm độc hại Android được giới thiệu lần đầu tiên trong báo cáo F-Secure từ năm 2012 với tư cách là một kẻ đánh chặn Số xác thực giao dịch di động (mTAN) được ngụy trang như một trình tạo mã thông báo di động, một Trojan sau đó đã thêm các khả năng của ransomware vào tháng 12 năm 2016.

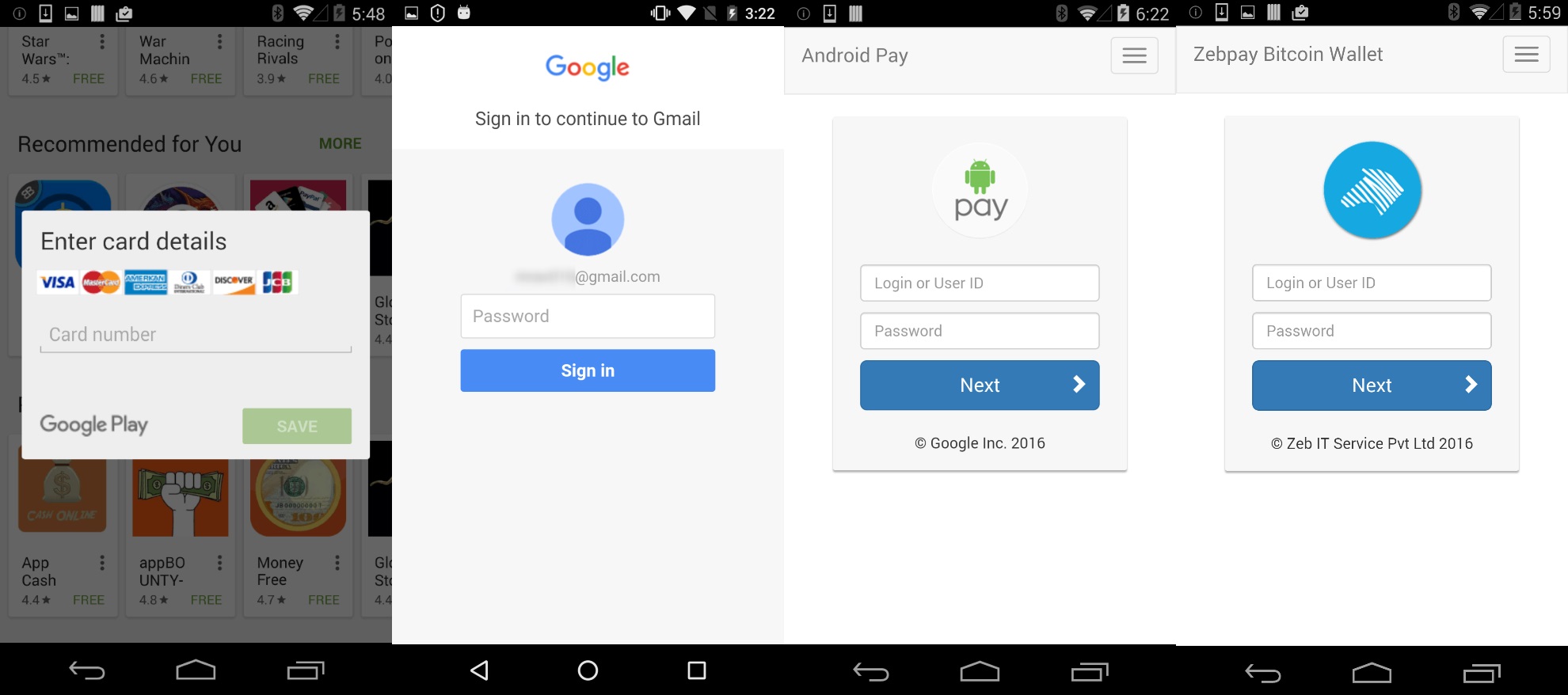

Bên cạnh việc sử dụng thông tin đăng nhập giả và màn hình lớp phủ lừa đảo để đánh cắp thông tin xác thực và xóa số mTAN được ngân hàng sử dụng để xác thực giao dịch trực tuyến, phần mềm độc hại cũng có thể tạo các trang lừa đảo tùy chỉnh nhắm mục tiêu trên 2.200 ứng dụng tài chính và có thể đánh cắp thông tin thiết bị như số IMEI và IMSI, số điện thoại, và nhiều hơn nữa.

Trojan này cũng có khả năng bắt chước các ứng dụng được sử dụng để thuê dịch vụ taxi và trả tiền cho người truy cập lưu lượng truy cập với mục tiêu cuối cùng là thu thập dữ liệu thẻ thanh toán như Kaspersky Lab đã phát hiện vào tháng 8 năm 2017.

Phần mềm độc hại ngân hàng biến công cụ nhắn tin hàng loạt tấn công

“Cách đây không lâu, hệ thống giám sát hoạt động botnet của chúng tôi – Theo dõi tấn công Botnet – đã phát hiện ra rằng khoảng 5.000 điện thoại thông minh bị nhiễm Faketoken đã bắt đầu gửi tin nhắn văn bản gây khó chịu”, Alexander Eremin, nhà phân tích phần mềm độc hại tại Kaspersky Lab cho biết. “Điều đó có vẻ kỳ lạ.”

Mặc dù phần lớn phần mềm độc hại di động đi kèm với khả năng SMS ra khỏi hộp và nó sử dụng nó cho nhiều mục đích khác nhau bao gồm chặn tin nhắn văn bản và lây lan sang các thiết bị khác, phần mềm độc hại ngân hàng sử dụng nó để gửi văn bản đại chúng là khá bất thường.

Khi nó tìm cách lây nhiễm thiết bị của mục tiêu, Faketoken sẽ kiểm tra xem tài khoản ngân hàng của họ có đủ tiền hay không và họ sẽ sử dụng thẻ thanh toán bị đánh cắp để thêm tín dụng vào tài khoản di động của nạn nhân.

Sau khi đảm bảo rằng các khoản tiền đã sẵn sàng cạn kiệt, Faketoken sẽ tiến hành gửi tin nhắn văn bản xúc phạm đến các số điện thoại trong nước và quốc tế để lây nhiễm các thiết bị từ khắp nơi trên thế giới.

“Các hoạt động nhắn tin của Faketoken đã được tính cho các chủ sở hữu thiết bị bị nhiễm”, Eremin cho biết thêm. “Trước khi gửi bất cứ điều gì, nó xác nhận rằng tài khoản ngân hàng của nạn nhân có đủ tiền.

Nếu tài khoản có tiền, thì phần mềm độc hại sẽ sử dụng thẻ để nạp tài khoản di động trước khi tiến hành nhắn tin.”

Bên cạnh việc rút cạn tài khoản ngân hàng của bạn để tài trợ cho các cuộc tấn công hàng loạt vào các thiết bị di động từ khắp nơi trên thế giới, Faketoken cũng có thể thực hiện một loạt các hành động khác theo chỉ dẫn của những kẻ tấn công:

- Thay đổi mặt nạ để chặn tin nhắn văn bản đến.

- Gửi tin nhắn văn bản đến một số được chỉ định với một văn bản được chỉ định.

- Gửi tin nhắn văn bản với một văn bản được chỉ định đến một danh sách người nhận được chỉ định.

- Gửi tin nhắn văn bản được chỉ định cho tất cả các địa chỉ liên lạc.

- Tải tất cả tin nhắn văn bản từ thiết bị lên máy chủ độc hại.

- Tải tất cả danh bạ từ thiết bị lên máy chủ độc hại.

- Tải lên danh sách các ứng dụng đã cài đặt lên máy chủ độc hại.

- Đặt lại thiết bị về cài đặt gốc.

- Thực hiện cuộc gọi đến một số được chỉ định.

- Tải tập tin về thiết bị theo liên kết đã chỉ định.

- Xóa các ứng dụng được chỉ định.

- Tạo thông báo trên điện thoại để mở một trang được chỉ định hoặc chạy một ứng dụng được chỉ định.

- Bắt đầu chồng các ứng dụng được chỉ định với một cửa sổ lừa đảo được chỉ định.

- Mở một liên kết được chỉ định trong cửa sổ riêng của nó.

- Chạy một ứng dụng.

- Chặn thiết bị để tống tiền để bỏ chặn thiết bị. Lệnh này có thể bao gồm một tùy chọn cho biết nhu cầu mã hóa tệp.

Biện pháp phòng thủ Faketoken

Để chống lại các cuộc tấn công gần đây của Faketoken, Kaspersky Lab khuyên bạn chỉ nên cài đặt các ứng dụng được phân phối thông qua các cài đặt khối Play Store chính thức của Google từ các nguồn không xác định bằng cách truy cập Cài đặt -> Bảo mật và bỏ chọn ‘Nguồn không xác định’.

Người dùng Android cũng nên luôn chú ý đến các quyền truy cập được yêu cầu bởi các ứng dụng trong quá trình cài đặt vì thấy rằng ngay cả các ứng dụng được tải xuống từ Cửa hàng Google Play cũng có thể đi kèm với phần mềm độc hại.

Và, quan trọng hơn trong trường hợp biến thể Faketoken đặc biệt này, theo Kaspersky Lab, bạn không nên “theo dõi các liên kết từ tin nhắn trừ khi bạn chắc chắn rằng chúng an toàn – ngay cả tin nhắn từ những người bạn biết.

Ví dụ: nếu ai đó thường đăng ảnh trên phương tiện truyền thông xã hội hoặc gửi chúng qua các ứng dụng nhắn tin tức thì thay vào đó sẽ gửi cho bạn một tin nhắn văn bản có liên kết, đó là một lá cờ đỏ. “

Nguồn BleepingComputer