Chiến dịch lừa đảo kéo dài hai năm mạo danh các ngân hàng Canada

Các ngân hàng Canada đang bị mạo danh trong một chiến dịch lừa đảo nhắm vào cả cá nhân và doanh nghiệp thông qua cơ sở hạ tầng quy mô lớn được chia sẻ với các cuộc tấn công trước đó vào năm 2017 và chỉ ra những kẻ tấn công tương tự.

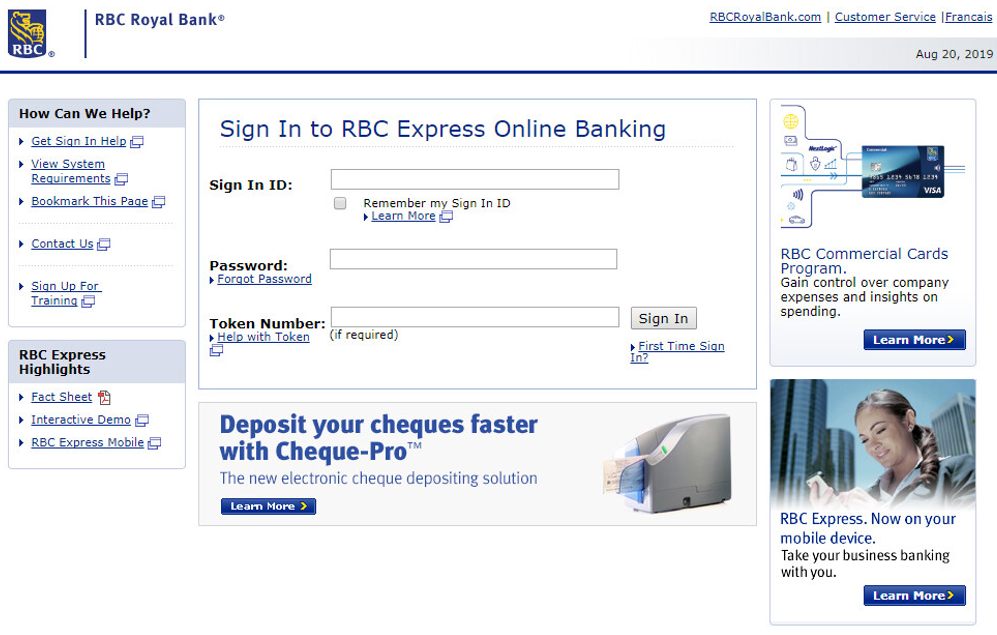

Cơ sở hạ tầng đằng sau các cuộc tấn công tập trung vào Canada này bao gồm hàng trăm trang web lừa đảo được thiết kế để bắt chước các trang web của các ngân hàng lớn của Canada như một phần trong nỗ lực đánh cắp thông tin người dùng từ các khách hàng của tổ chức tài chính.

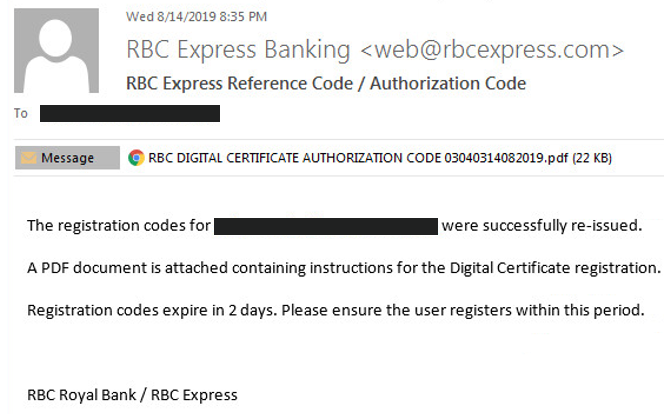

Để có được các mục tiêu trên các trang đích lừa đảo của mình, những kẻ tấn công sử dụng các thư email được tạo thủ công và có vẻ hợp pháp với các tệp đính kèm PDF độc hại.

Các tệp đính kèm cũng được thiết kế để trông giống như thông tin liên lạc chính thức từ các ngân hàng của nạn nhân tiềm năng, bao gồm logo ngân hàng và ngữ pháp gần như hoàn hảo.

Những kẻ tấn công cũng tận dụng ngôn ngữ gây khẩn cấp, một chiến thuật rất phổ biến trong các cuộc tấn công lừa đảo, cảnh báo nạn nhân rằng tài khoản của họ sẽ bị khóa nếu không có hành động nào được thực hiện trong vòng hai ngày tới.

Ăn cắp thông tin ngân hàng

Trong các email lừa đảo, những kẻ tấn công yêu cầu nạn nhân của họ đăng nhập vào tài khoản ngân hàng của họ càng khẩn cấp càng tốt để cập nhật nhiều thông tin liên quan đến tài khoản.

Sau khi nhấp vào các liên kết được nhúng trong tệp đính kèm PDF, các mục tiêu sẽ được gửi đến trang đích lừa đảo nhân bản trang đăng nhập thực của ngân hàng nơi chúng được “yêu cầu nhập mật khẩu ID đăng nhập của chúng vào mã thông báo xác thực hai yếu tố được cung cấp bởi ngân hàng.”

Tuy nhiên, như các nhà nghiên cứu của Check Point đã phát hiện ra chiến dịch lừa đảo đang diễn ra này, “trong khi nạn nhân đang chờ yêu cầu được xử lý, những kẻ tấn công đã đánh cắp những thông tin đó và chuyển tiền vào hậu trường”.

Hơn nữa, trong khi phân tích chiến dịch hiện tại, các nhà nghiên cứu có thể phát hiện ra các kết nối với các cuộc tấn công trước đó được báo cáo vào năm 2017 bởi nhóm nghiên cứu của IBM X-Force, các cuộc tấn công cũng nhắm vào khách hàng của các ngân hàng Canada.

Giống như trong trường hợp của chiến dịch hiện tại, các nhà nghiên cứu của IBM X-Force cho biết vào thời điểm đó các cuộc tấn công “được thiết kế để lừa những người có quyền truy cập tài khoản để tiết lộ thông tin ngân hàng trực tuyến của công ty họ, mật khẩu một lần và mã xác thực hai yếu tố . ”

Ngoài ra, họ cũng nhận thấy rằng “mục tiêu của cuộc tấn công lừa đảo nhắm mục tiêu này là chiếm đoạt tài khoản và chuyển tiền vào tài khoản con la mà bọn tội phạm kiểm soát.”

Các ngân hàng ở Canada bị nhắm làm mục tiêu

Nói chung, nhóm nghiên cứu của Check Point có thể khám phá hơn 300 tên miền gần giống với các trang web ngân hàng và được sử dụng để lưu trữ các trang web lừa đảo cho các ngân hàng Canada sau:

- The Royal Bank of Canada

- Scotiabank

- BMO Bank of Montreal

- Interac

- Tangerine

- Desjardins Bank

- CIBC Canadian Imperial Bank of Commerce

- TD Canada Trust

- Simplii Financial

- ATB Financial

- American Express

- Rogers Communications

- Coast Capital Savings

- Wells Fargo

Nguồn BleepingComputer