Nemty Ransomware bắt đầu làm rò rỉ dữ liệu của nạn nhân không trả tiền

Nemty Ransomware đã phác thảo kế hoạch tạo một blog sẽ được sử dụng để xuất bản dữ liệu bị đánh cắp cho các nạn nhân của ransomware, những người từ chối trả tiền chuộc.

Một chiến thuật mới được bắt đầu bởi Maze Ransomware và hiện được Sodinokibi sử dụng là đánh cắp các tập tin từ các công ty trước khi mã hóa chúng. Nếu nạn nhân không trả tiền chuộc, thì dữ liệu bị đánh cắp sẽ bị rò rỉ từng chút một cho đến khi thanh toán được thực hiện hoặc tất cả đã được phát hành.

Lý thuyết đằng sau điều này là các công ty có thể có khả năng trả tiền chuộc cao hơn nếu chi phí thấp hơn mức phạt có thể, chi phí thông báo vi phạm dữ liệu, mất bí mật thương mại và kinh doanh, làm mờ hình ảnh thương hiệu và kiện cáo về việc tiết lộ dữ liệu cá nhân .

Để tạo điều kiện cho việc xuất bản dữ liệu bị đánh cắp này, các nhà khai thác Maze đã tạo ra một trang web mà họ sử dụng để xuất bản thông tin về các nạn nhân không trả tiền của họ và liên kết đến dữ liệu bị rò rỉ.

Nemty có kế hoạch tạo một trang web dữ liệu bị rò rỉ

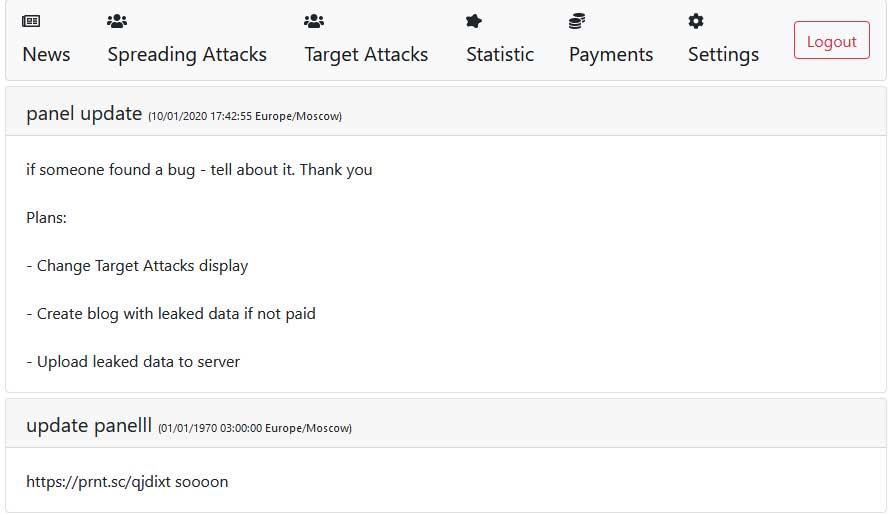

Trong bảng điều khiển liên kết của Nemty Ransomware, các nhà phát triển ransomware có một nguồn cấp tin tức nơi họ đăng kế hoạch, sửa lỗi và các thay đổi sắp tới của dịch vụ ransomware của họ.

Theo một bài đăng ‘Tin tức’ gần đây được chia sẻ với chúng tôi, Nemty có kế hoạch tạo một trang web nơi họ sẽ rò rỉ dữ liệu bị đánh cắp nếu tiền chuộc không được trả.

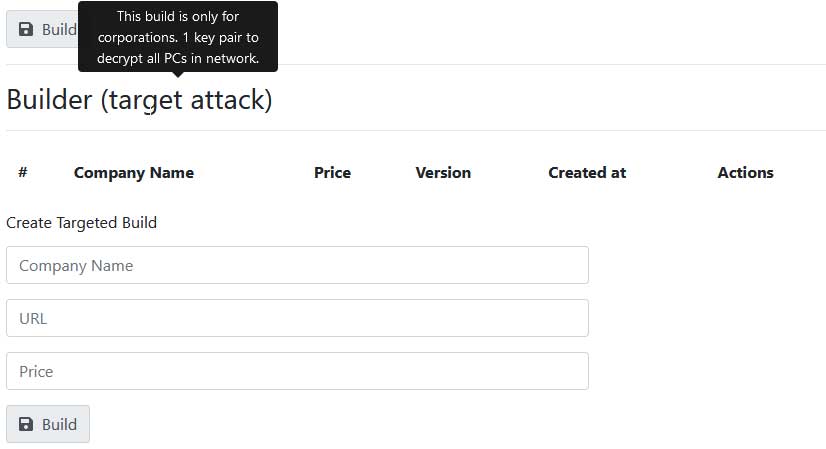

Nemty đã được cấu hình cho các cuộc tấn công mạng với chế độ trình tạo được sử dụng để tạo các tệp thực thi nhắm mục tiêu toàn bộ mạng thay vì các máy tính riêng lẻ.

Theo chế độ này, các tệp thực thi ransomware được tạo ra “chỉ dành cho các tập đoàn”. Điều này có nghĩa là sẽ có một khóa được sử dụng để giải mã tất cả các thiết bị trong mạng và nạn nhân sẽ không thể giải mã các máy riêng lẻ.

Với chức năng này đã có, việc phát triển RaaS để kết hợp việc lọc dữ liệu và các chiến thuật tống tiền hơn nữa sẽ không phải là một thay đổi lớn.

Nếu vẫn còn để xem liệu phương thức tống tiền mới này có được đền đáp cho các diễn viên ransomware hay không, nhưng có một điều chắc chắn, chúng ta sẽ tiếp tục thấy nhiều diễn viên đe dọa áp dụng chiến thuật mới này.

Thậm chí tệ hơn, điều này cũng có nghĩa là các loại tấn công này không chỉ ảnh hưởng đến công ty mà còn khiến thông tin cá nhân và bên thứ ba được tiết lộ cho người dùng trái phép.

Mặc dù điều đó có nghĩa là các nạn nhân nên coi đây là các cuộc tấn công như vi phạm dữ liệu, từ các trường hợp hiện có, có vẻ như họ không làm như vậy.

Nguồn BleepingComputer