Phát hiện lỗ hổng zero-day mới trong Steam, hơn 100 triệu người dùng có thể bị ảnh hưởng

Steam, một trong những nền tảng phân phối trực tuyến, quản lý bản quyền kỹ thuật số, trò chơi điện tử nhiều người chơi, và dịch vụ giao tiếp xã hội trên nền tảng internet lớn nhất thế giới vừa được báo cáo chứa đựng một lỗ hổng leo thang đặc quyền zero-day nghiêm trọng, có thể cho phép kẻ tấn công chiếm đoạt nhiều đặc quyền hệ thống quan trọng, vốn chỉ được sử dụng để chạy chương trình với tư cách quản trị viên.

Nếu bạn chưa biết, các lỗ hổng leo thang đặc quyền (Privilege escalation vulnerabilities) là những lỗi hệ thống cho phép kẻ gian nắm trong tay nhưng quyền giới hạn để khởi chạy một tệp thực thi với các đặc quyền nâng cao hoặc quyền quản trị. Theo thống kê, hiện Steam đang sở hữu hơn 100 triệu người dùng đã đăng ký và hàng triệu người online cùng một lúc trên nền tảng, do vậy đây là một rủi ro được đánh giá ở mức cực kỳ nghiêm trọng, có thể tạo điều kiện cho kẻ tấn công lây lan phần mềm độc hại, từ đó tiến hành nhiều hoạt động trái phép có thể gây thiệt hại lớn cho người dùng nếu không được vá kịp thời.

Lỗ hổng leo thang đặc quyền

Lỗ hổng zero-day trên Steam đã được 2 nhà nghiên cứu bảo mật tìm ra cách đây không lâu và bí mật báo cáo lại cho Valve như một phần của chương trình tìm lỗ hổng nhận tiền chuộc. Tuy nhiên hành động của Valve lại khiến nhiều người thất vọng khi cho rằng lỗ hổng này “không áp dụng được”. Nhà phát triển game nổi tiếng đã chọn cách gạt bỏ phát hiện của 2 chuyên gia bảo mật và quyết định từ chối trao tiền thưởng lỗi, cũng như không hề đưa ra bất cứ dấu hiệu cho thấy họ sẽ để tâm hay đưa ra bất cứ biện pháp nào để vá lỗi. Hệ quả là lỗ hổng zero-day nguy hiểm này đã được công bố công khai, và giờ Valve mới lại là kẻ phải đau đầu tìm cách ứng phó.

Leo thang đặc quyền là một trong những lỗ hổng bảo mật nguy hiểm nhất

Trong một báo cáo được công bố hôm 8/8 vừa qua, nhà nghiên cứu bảo mật kỳ cựu Felix đã phân tích một dịch vụ Windows được liên kết với Steam có tên là “Steam Client Service”, đồng thời chỉ ra khả năng thực thi các đặc quyền hệ thống (SYSTEM privileges) của nó trên nền tảng Windows. Vị chuyên gia bảo mật này cũng nhận thấy rằng “Steam Client Service có thể được khởi chạy và dừng hoạt động bởi nhóm “User”.

Tuy nhiên, registry key cho dịch vụ này lại không thể ghi được bởi nhóm “User”, do đó, nó cũng sẽ không thể được sửa đổi để khởi chạy một tệp thực thi khác, và leo thang các đặc quyền của mình đối với quản trị viên.

Một phát hiện khác cũng rất đáng chú ý, đó là khi dịch vụ này được khởi chạy hoặc dừng hoạt động, nó đã cấp quyền truy cập đầy đủ vào các subkey dưới địa chỉ HKLM\Software\Wow6432Node\Valve\Steam\Apps Registry key.

Nhà nghiên cứu này sau đó đã thử cấu hình một liên kết tượng trưng từ một trong các subkey này sang một key khác mà ông không sở hữu đủ quyền truy cập, và nhận thấy rằng việc sửa đổi key đó là hoàn toàn có thể.

Với tất cả thông tin thu được, Felix nhận ra rằng bất kỳ Registry key nào cũng có thể được sửa đổi bằng cách tạo một liên kết tượng trưng đến nó từ một subkey trong HKLM\Software\Wow6432Node\Valve\Steam\Apps.

Như vậy, điều này có thể cho phép một dịch vụ chạy với các đặc quyền hệ thống được sửa đổi, từ đó khởi chạy một chương trình khác với các quyền nâng cao quan trọng hơn.

Thêm nhiều phát hiện từ các nhà nghiên cứu khác

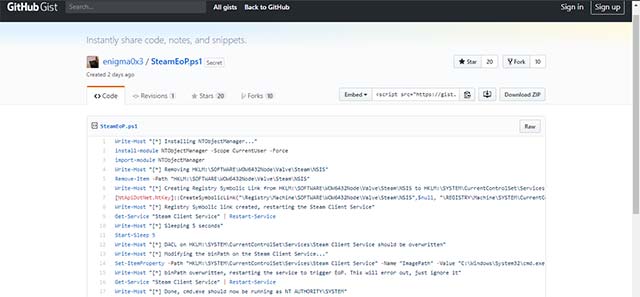

Sau khi Felix tiết lộ chi tiết thông tin về lỗ hổng như đã nêu trên, một nhà nghiên cứu bảo mật khác có tên Matt Nelson – người đã từng gây tiếng vang trong cộng đồng bảo mật toàn cầu sau khi phát hiện ra một loạt các lỗ hổng leo thang đặc quyền theo bí danh enigma0x3 vào năm ngoái – cũng đã tạo ra proof-of-concep (PoC) code về cách thức lạm dụng lỗ hổng trong Steam và chia sẻ công khai trên GitHub.

PoC code về cách thức lạm dụng lỗ hổng được Matt Nelson chia sẻ công khai trên GitHub

PoC của Matt Nelson tạo ra một liên kết tượng trưng trong HKLM:\SYSTEM\CurrentControlSet\Services\Steam Client Service để có thể thay đổi tệp thực thi vốn được khởi chạy tự động khi khởi động lại dịch vụ Steam Client Service.

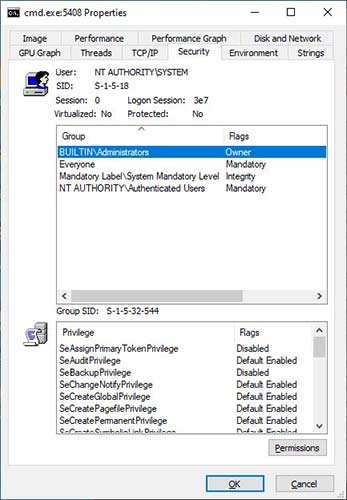

Điều này có thể được thực hiện bằng cách khởi chạy một Windows command prompt với đặc quyền quản trị (Administrative) trong nền, như hiển thị ở hình minh họa bên dưới.

Khởi chạy một Windows command prompt với đặc quyền quản trị trong nền

Hiện Nelson cho biết anh cũng đã thông báo vấn đề tiết với Valve nhưng chưa nhận được hồi âm.

Không chỉ riêng Matt Nelson, nhiều tờ báo công nghệ lớn cũng đã liên hệ với Valve để tìm kiếm câu trả lời về lý do tại sao lỗ hổng này không được khắc phục, nhưng cho đến thời điểm hiện tại, nhà phát triển game này vẫn giữ im lặng.

Như nhiều chuyên gia đã nhận định, đây là một lỗ hổng nguy hiểm và nó cần được vá càng sớm càng tốt. Sự im lặng của Valve để lại rất nhiều dấu hỏi lớn.

Nguồn: quantrimang.com