Tin tặc có thể âm thầm kiểm soát Google Home, Alexa, Siri của bạn chỉ bằng đèn laser

Một nhóm các nhà nghiên cứu an ninh mạng đã phát hiện một kỹ thuật thông minh nhằm tiêm các lệnh vô hình vào các thiết bị giọng nói – chỉ bằng cách chiếu laser vào thiết bị mục tiêu thay vi sử dụng lời nói.

Được đặt tên là ‘Light Commands (Lệnh ánh sáng)’, kẻ tấn công tận dụng lỗ hổng trong micro MEMS được gắn trong các hệ thống điều khiển bằng giọng nói phổ biến được sử dụng rộng rãi vô tình phản ứng với ánh sáng như thể đó là âm thanh.

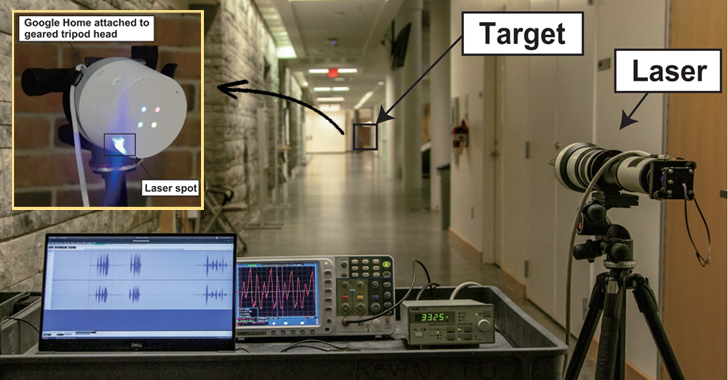

Theo như thí nghiệm được thực hiện bởi một nhóm các nhà nghiên cứu đến từ trường đại học Nhật Bản và Michigan, kẻ tấn công từ xa đứng cách thiết bị vài mét có thể ngầm kích hoạt một cuộc tấn công bằng cách điều chỉnh ánh sáng laser để tạo ra sóng phát âm.

“Bằng cách điều chỉnh tính hiệu điện theo cường độ của chùm sáng, kẻ tấn công có thể lừa micro tạo ra tín hiệu điện như thể chúng nhận được âm thanh xác thực” các nhà nghiên cứu cho biết trong bài báo của mình.

Nghe có vẻ không ghê gớm lắm nhỉ ? Giờ hãy đọc phần này thật cẩn thận…….

Trợ lý giọng nói thông minh trong điện thoại, máy tính bản, và các thiết bị thông minh khác của bạn, như là Google Home và Nest Cam IQ, Amazon Alexa và Echo, Facebook Portal, Apple Siri, tất cả đều dễ làm mục tiêu cho cuộc tấn công tiêm chích bằng ánh sáng này.

“Như vậy, bất kỳ hệ thống sử dụng micro MEMS và hoạt động trên dữ liệu này mà không có xác nhận người dùng bổ sung đều có thể dễ bị tấn công” theo như các nhà nghiên cứu.

Vì kỹ thuật này cho phép kẻ tấn công tiêm các câu lệnh như là người dùng hợp lệ, tác động của một cuộc tấn công như vậy có thể được đánh giá dựa trên mức độ truy cập mà trợ lý giọng nói của bạn có trên các thiết bị hoặc các dịch vụ được kết nối khác.

Vì thế, với cuộc tấn công ánh sáng, kẻ tấn công có thể đánh cắp bất kỳ hệ thống thiết bị được gắn với trợ lý giọng nói thông minh, ví dụ:

- Điều khiển công tắc nhà thông minh.

- Mở cửa garage thông minh.

- Mua hàng trên mạng.

- Điều khiển mở và khởi động một số phương tiện nhất định.

- Mở khóa thông minh bằng cách lén lút sử dụng mã PIN của người dùng.

Như được trình bày trong các video được liệt kê dưới đây: Trong một cuộc thử nghiệm, các nhà nghiên cứu chỉ cần tiêm vào lệnh “Ok Google, mở cửa garage” vào thiết bị Google Home bằng cách chiếu tia laser vào Google Home mà nó được kết nối và đã mở cửa garage thành công.

Trong thí nghiệm thứ hai, các nhà nghiên cứu sử dụng cùng câu lệnh thành công, nhưng lần này là trong một căn nhà khác, cách khoảng 70 mét từ thiết bị Google Home xuyên qua kiếng cửa sổ.

Ngoài các thiết bị tầm xa, các nhà nghiên cứu có thể kiểm tra cuộc tấn công của họ đến các điện thoại thông minh sử dụng trợ lý giọng nói, bao gồm iPhone XR, Samsung Galaxy S9, và Google Pixel 2, nhưng họ chỉ mới thử nghiệm ở cự ly gần.

Tầm xa tối đa của loại tấn công này tùy thuộc vào sức mạnh của tia laser, độ nhạy cảm của ánh sáng, và tất nhiên, khả năng nhắm. Ngoài những điều đó ra, lá chắn phần cứng (ví dụ: cứa sổ) và độ hấp thụ sóng siêu âm trong không khí có thể làm giảm tầm tấn công.

Hơn thế nữa, trong trường hợp nhận diện giọng nói được kích hoạt, kẻ tấn công có thể đánh bại tính năng bằng cách xây dựng bản ghi lệnh thoại mong muốn từ các từ có liên quan được chủ thiết bị nói.

Theo các nhà nghiên cứu, các cuộc tấn công này có thể được gắn kết “ Dễ dàng và giá rẻ”, sử dụng bút trình chiếu đơn giản (Dưới $20), trình điều khiển laser ($339), và thiết bị khuết đại âm thanh ($28). Khi lắp đặt, học cũng có thể sử dụng lăn kính chụp ($199.95) để tập trung tia laser cho cuộc tấn công tầm dài.

Làm thế nào để có thể bảo vệ bản thân trước các cuộc tấn công này ngoài đời thực ? Các nhà sản xuất phần mềm nên cung cấp cho người dùng thêm một lớp xác thực bổ sung trước khi xử lý các lệnh để giảm thiểu các cuộc tấn công độc hại.

Hiện tại, giải pháp tốt nhất và thông dụng nhất là giữ khoảng cách các thiết bị trợ lý giọng nói của bạn bị chặn từ bên ngoài và tránh cho phép truy cập vào những thứ mà bạn không muốn người khác truy cập.

Đội ngũ các nhà nghiên cứu – Takeshi Sugawara đến từ Đại học điển tử Nhật Bản và Ông Fu, Daniel Genkin, Sara Rampazzi, và Benjamin Cyr đến từ đại học Michigan – cũng đã tuyên bố bài viết về phát hiện của họ vào hôm thứ hai.

Genkin cũng là một trong số các nhà nghiên cứu đã tìm ra 2 lỗ hổng vi xử lý lớn, được biết đến với cái tên Meltdown và Spectre vào năm ngoái.

Nguồn thehackernews.com