Những cách mới để hack mật khẩu WiFi dùng tiêu chuẩn bảo mật WPA3

Một nhóm các nhà nghiên cứu, những người đã phát hiện ra một số lỗ hổng nghiêm trọng (được gọi chung là Dragonblood) trong tiêu chuẩn bảo mật WiFi WPA3 mới được tung ra vài tháng trước, giờ đây đã phát hiện thêm hai lỗ hổng có thể cho phép kẻ tấn công hack mật khẩu WiFi.

WPA hay WiFi Protected Access, là một tiêu chuẩn bảo mật WiFi được thiết kế để xác thực các thiết bị không dây (wireless) bằng giao thức AES (Advanced Encoding Standard) và nhằm mục đích ngăn chặn tin tặc nghe lén dữ liệu không dây của bạn.

Giao thức WiFi Protected Access III (WPA3) đã được ra mắt một năm trước trong nỗ lực giải quyết các thiếu sót kỹ thuật của giao thức WPA2, từ lâu đã được coi là không an toàn và dễ bị tấn công KRACK.

WPA3 dựa trên một handshake an toàn hơn, được gọi là SAE (Simultaneous Authentication of Equals – xác thực đồng thời), còn được gọi là Dragonfly, nhằm bảo vệ các mạng WiFi chống lại các cuộc tấn công offline dictionary.

Tuy nhiên, trong chưa đầy một năm, các nhà nghiên cứu bảo mật Mathy Vanhoef và Eyal Ronen đã tìm thấy một số điểm yếu (Dragonblood) khi triển khai WPA3 sớm, cho phép kẻ tấn công khôi phục mật khẩu WiFi bằng cách lạm dụng thời gian (abusing timing) hoặc rò rỉ kênh bên dựa trên bộ đệm (cache-based side-channel leaks).

Ngay sau khi tiết lộ đó, WiFi Alliance, tổ chức phi lợi nhuận giám sát việc áp dụng tiêu chuẩn WiFi, đã phát hành các bản vá để giải quyết các vấn đề và đưa ra các khuyến nghị bảo mật để giảm thiểu các cuộc tấn công Dragonblood.

Nhưng những khuyến nghị đó được đưa ra mà không hợp tác với các nhà nghiên cứu, như vậy là không đủ để bảo vệ người dùng chống lại các cuộc tấn công Dragonblood. Thay vào đó, nó mở ra hai cuộc tấn công kênh bên mới, một lần nữa cho phép kẻ tấn công đánh cắp mật khẩu WiFi của bạn ngay cả khi bạn đang sử dụng phiên bản giao thức WiFi mới nhất.

Tấn công kênh bên mới (Side-Channel Attack) chống lại WPA3 khi sử dụng đường cong Brainpool

Lỗ hổng đầu tiên, được xác định là CVE-2019-13377, là một cuộc tấn công kênh bên dựa trên thời gian chống lại WPA3’s Dragonfly handshake khi sử dụng các đường cong Brainpool, mà WiFi Alliance khuyến nghị các nhà cung cấp sử dụng làm một trong những lời khuyên bảo mật để thêm một lớp bảo mật khác.

“Tuy nhiên, chúng tôi thấy rằng việc sử dụng các đường cong Brainpool giới thiệu lớp rò rỉ kênh bên thứ hai trong Dragonfly handshake của WPA3. Nói cách khác, ngay cả khi lời khuyên của WiFi Alliance được tuân theo, việc triển khai vẫn có nguy cơ bị tấn công,” bộ đôi nói trong một lời khuyên.

“Rò rỉ kênh bên mới nằm trong thuật toán mã hóa mật khẩu của Dragonfly. Chúng tôi đã xác nhận rò rỉ Brainpool mới trong thực tế so với phiên bản Hostapd mới nhất và nó có thể brute-force mật khẩu bằng cách sử dụng thông tin bị rò rỉ,” các nhà nghiên cứu cho biết.

Tấn công kênh bên chống lại triển khai EAP-PWD của FreeRADIUS

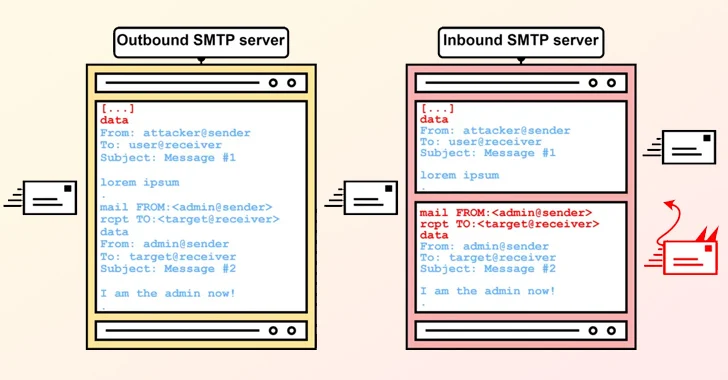

Lỗ hổng thứ hai, được xác định là CVE-2019-13456, là một lỗi rò rỉ thông tin trong việc triển khai EAP-pwd (Extensible Authentication Protocol-Password – Giao thức xác thực mở rộng mật khẩu) trong FreeRADIUS, một trong những máy chủ RADIUS nguồn mở được sử dụng rộng rãi nhất mà các công ty sử dụng như một cơ sở dữ liệu trung tâm để xác thực người dùng từ xa.

Mathy Vanhoef, một trong hai nhà nghiên cứu đã phát hiện ra các lỗ hổng Dragonblood cho biết rằng kẻ tấn công có thể bắt đầu một số bắt tay EAP-pwd để leak thông tin sau đó có thể được sử dụng để khôi phục mật khẩu WiFi của người dùng bằng cách thực hiện tấn công dictionary hoặc brute-force.

“Giao thức EAP-pwd sử dụng nội bộ bắt tay Dragonfly và giao thức này được sử dụng trong một số mạng doanh nghiệp nơi người dùng xác thực bằng tên người dùng và mật khẩu. Đáng lo ngại hơn, chúng tôi thấy rằng WiFi firmware của chip Cypress chỉ thực hiện tối thiểu 8 lần lặp để tránh rò rỉ kênh bên. Mặc dù điều này làm cho các cuộc tấn công khó khăn hơn, nhưng nó không ngăn chặn chúng,” bộ đôi cho biết.

Theo các nhà nghiên cứu, việc thực hiện thuật toán Dragonfly và WPA3 mà không bị rò rỉ kênh bên là vô cùng khó khăn, và các biện pháp đối phó với các cộc tấn công này là quá tốn kém.

Các nhà nghiên cứu đã chia sẻ những phát hiện mới của họ với WiFi Alliance và đã tweet rằng “Tiêu chuẩn WiFi hiện đang được cập nhật với các biện pháp phòng vệ thích hợp, có thể dẫn đến WPA 3.1”, nhưng thật không may, các biện pháp phòng vệ mới sẽ không tương thích với phiên bản ban đầu của WPA3.

Mathy Vanhoef cũng nói với The Hacker News rằng thật không may khi WiFi Alliance tạo ra các nguyên tắc bảo mật của họ ở chế độ riêng tư (private). “Nếu họ đã thực hiện việc này một cách công khai, những vấn đề mới này có thể tránh được. Ngay cả chứng nhận WPA3 ban đầu cũng được thực hiện một cách riêng tư, điều này cũng không lý tưởng.”

Nguồn: vietsunshine.com