Tuần lễ Ransomware – ngày 10 tháng 1 năm 2020 – Cách thức xâm phạm dữ liệu hiện tại

Tuần này chúng ta đã thấy các nhà khai thác ransomware mới nhắm mục tiêu vào các doanh nghiệp, dữ liệu bị đánh cắp được công bố và Sodinokibi Ransomware được xác nhận là đứng sau vụ tấn công mạng Travelex.

Các nhà khai thác ransomware nhắm mục tiêu vào doanh nghiệp và đánh cắp dữ liệu trước khi mã hóa máy tính là điều bình thường mới và các doanh nghiệp cần bắt đầu thay đổi cách họ phản ứng với các loại tấn công này.

Thay vì che giấu các cuộc tấn công ransomware, nạn nhân sẽ cần phải minh bạch, xử lý các cuộc tấn công như vi phạm dữ liệu, thông báo chính phủ và gửi thông báo cho bất kỳ người dùng nào bị ảnh hưởng bởi vi phạm. Không làm như vậy sẽ chỉ dẫn đến tiền phạt, kiện cáo và làm mờ hình ảnh thương hiệu.

Những cuộc tấn công này không chỉ ảnh hưởng đến công ty đã được mã hóa mà còn cả khách hàng và nhân viên của họ có dữ liệu cá nhân bị đánh cắp.

Điều này càng trở nên trầm trọng hơn khi Sodinokibi Ransomware tham gia vào trò chơi phát hành dữ liệu bị đánh cắp cho các biến thể ransomware không thanh toán và mới như Ako và Snake đang nhắm mục tiêu toàn bộ mạng thay vì máy tính cá nhân.

Điều tồi tệ hơn là các khai thác công khai cho lỗ hổng CVE-2019-19781 của Citrix ADC (Netscaler) đã được phát hành. Hy vọng sẽ thấy một làn sóng các cuộc tấn công ransomware mới được dàn xếp thông qua lỗ hổng này.

Ngày 04/01/2020

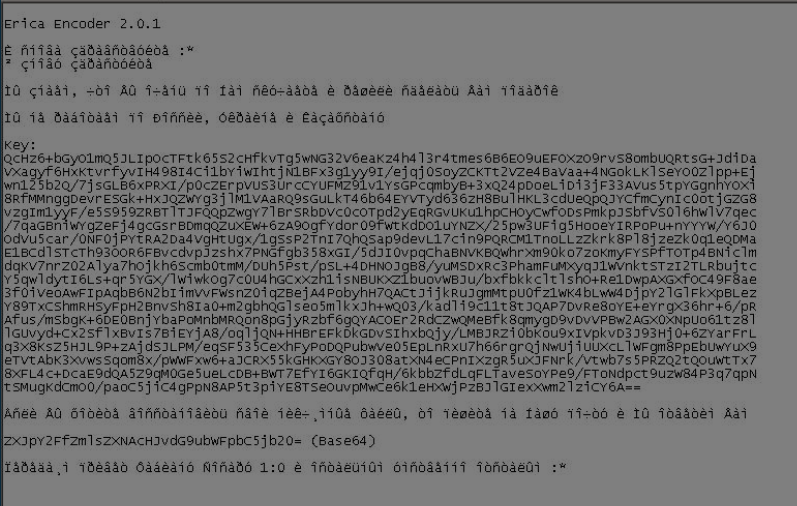

Phần mềm mã hóa Erica

dnwls0719 đã tìm thấy một phần mềm ransomware mới có tên Erica Encoder sử dụng một phần mở rộng ngẫu nhiên và làm rơi một ghi chú tiền chuộc có tên HOW TO RESTORE ENCRYPTED FILES.TXT.

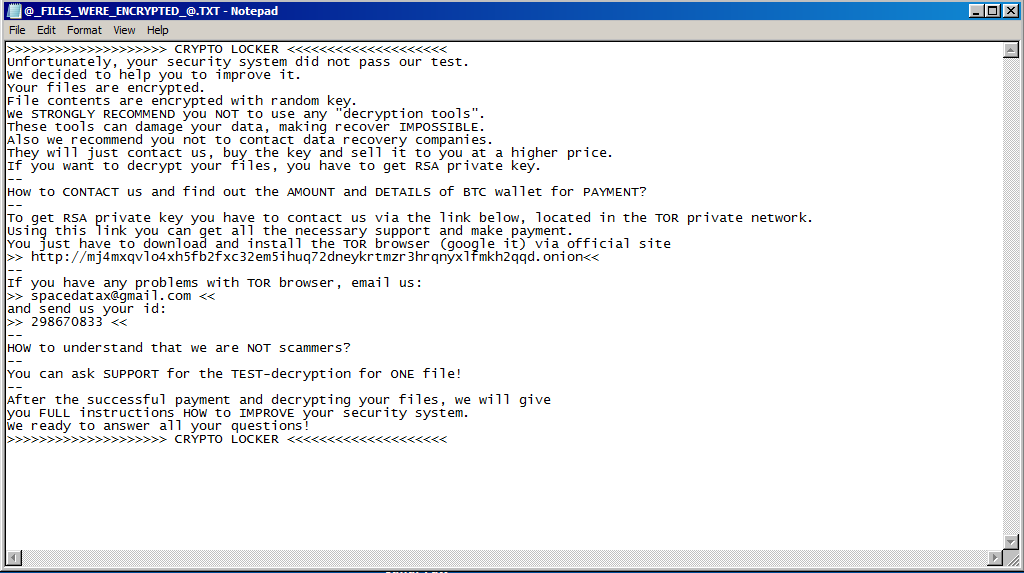

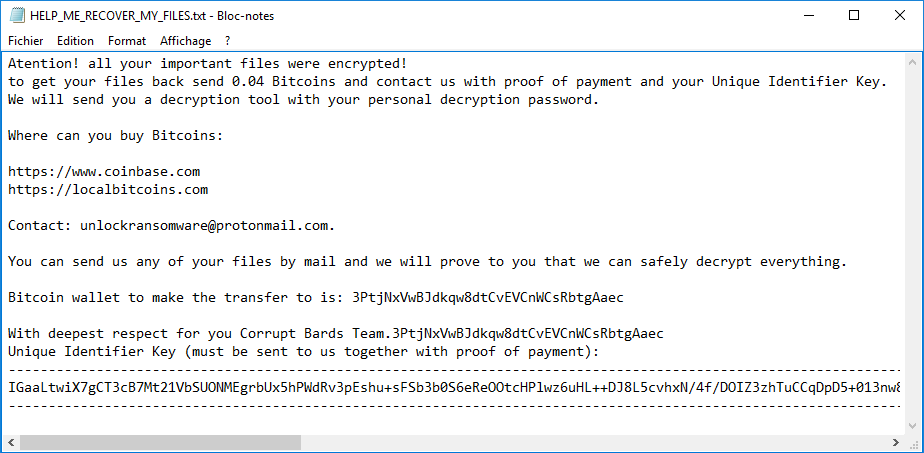

Biến thể mới của Crypton Aurora Ransomware

dnwls0719 đã tìm thấy một biến thể Aurora Ransomware mới nối thêm phần mở rộng .crypton và bỏ các ghi chú tiền chuộc có tên @_FILES_WERE_ENCRYPTED_@.TXT, @_HOW_TO_PAY_THE_RANSOM_@.TXT, và @_HOW_TO_DECRYPT_FILES_@.TXT.

Ngày 06/01/2020

Sodinokibi Ransomware tấn công Travelex, yêu cầu 3 triệu đô la

Đã hơn sáu ngày kể từ khi một cuộc tấn công mạng phá hủy các dịch vụ của công ty ngoại hối quốc tế Travelex đã có thể xác nhận rằng các hệ thống của công ty đã bị nhiễm Ransomware Sodinokibi.

Aurora Decryptor được cập nhật

Emsisoft đã cập nhật Aurora Decryptor của họ để hỗ trợ phần mở rộng .crypton.

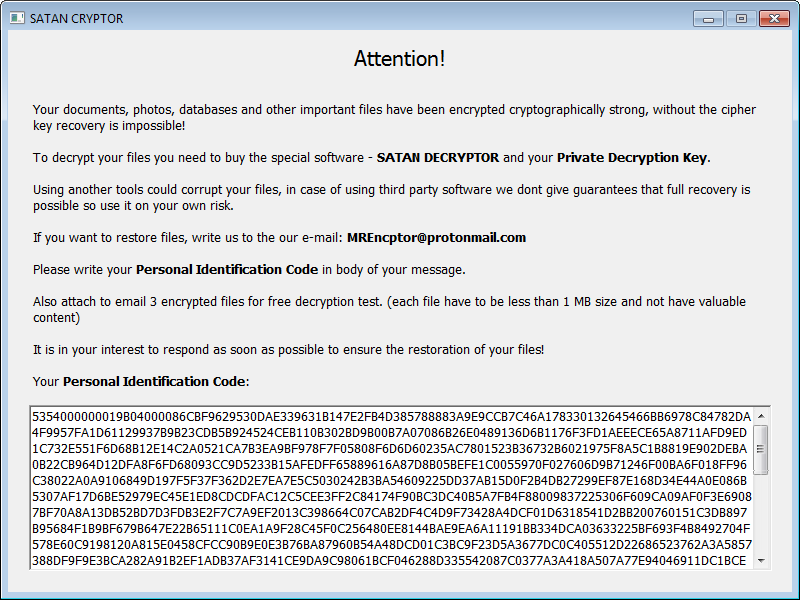

Ransomware mới SatanCryptor

S! Ri đã tìm thấy một phần mềm ransomware mới có tên SatanCryptor, làm rơi một ghi chú tiền chuộc có tên # SATAN CRYPTOR # .hta và nối thêm phần mở rộng .Satan vào các tệp được mã hóa.

Ransomware mới Somik1

S! Ri đã tìm thấy một phần mềm ransomware mới có tên Somik1 dường như đang được phát triển.

Ngày 07/01/2020

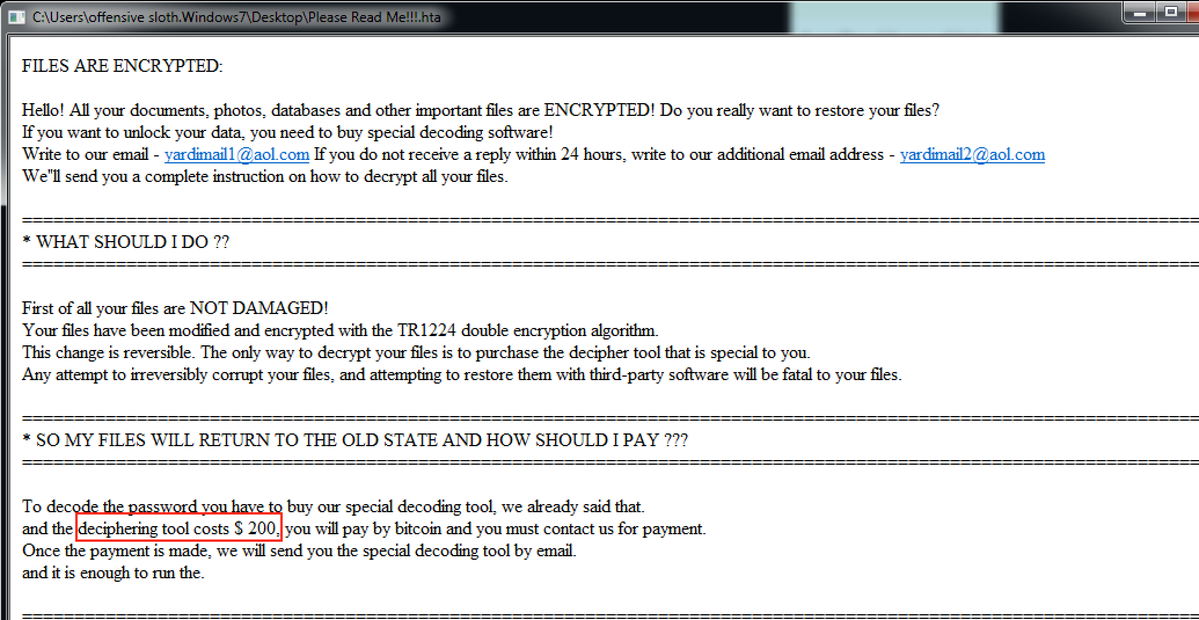

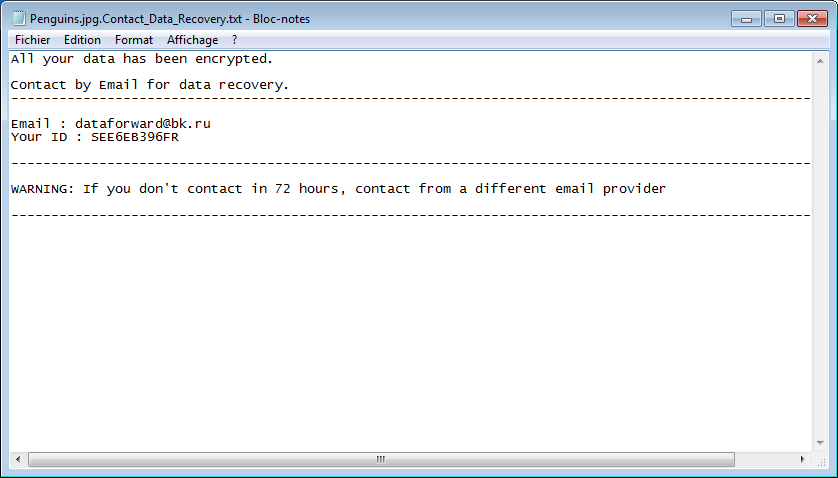

Parthi đã tìm thấy một phần mềm ransomware mới nối thêm .Deniz_kizi vào các tệp được mã hóa và bỏ một ghi chú tiền chuộc có tên Xin vui lòng đọc cho tôi !!!. Hta.

Ngày 08/01/2020

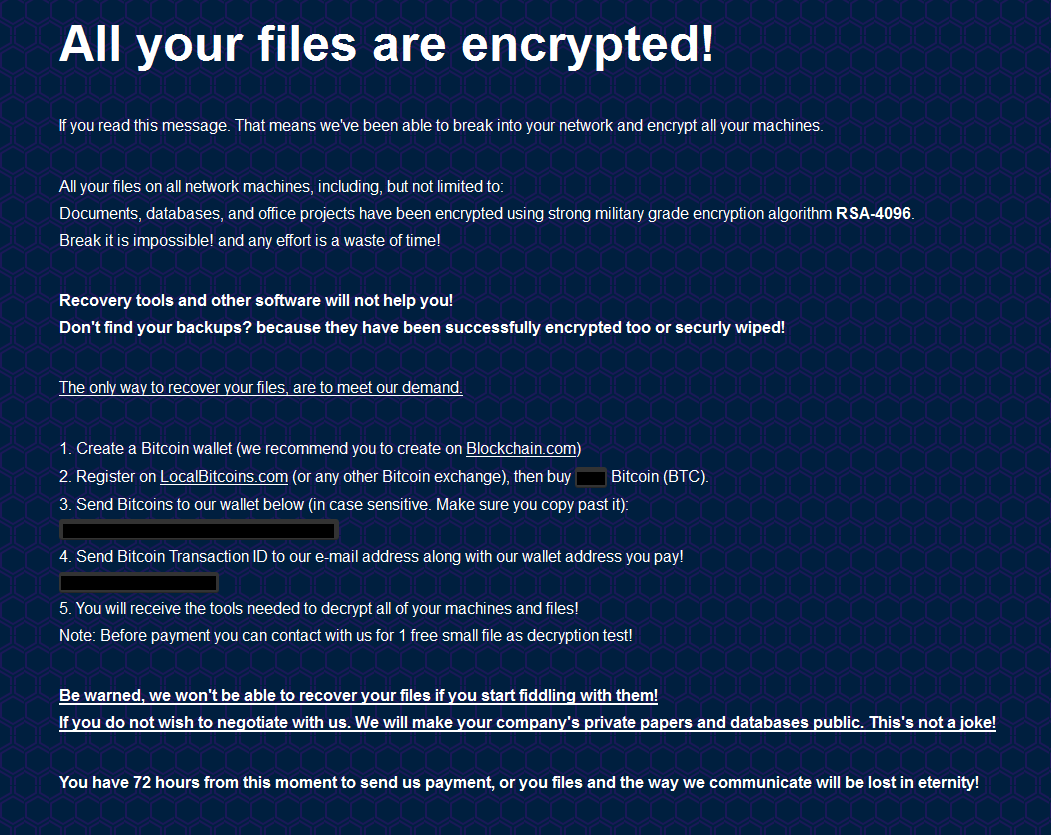

SNAKE Ransomware là mạng doanh nghiệp nhắm mục tiêu đe dọa tiếp theo

Vì các quản trị viên mạng đã không có đủ trên đĩa của họ, giờ đây họ phải lo lắng về một phần mềm ransomware mới có tên SNAKE đang nhắm mục tiêu vào mạng của họ và nhằm mã hóa tất cả các thiết bị được kết nối với nó.

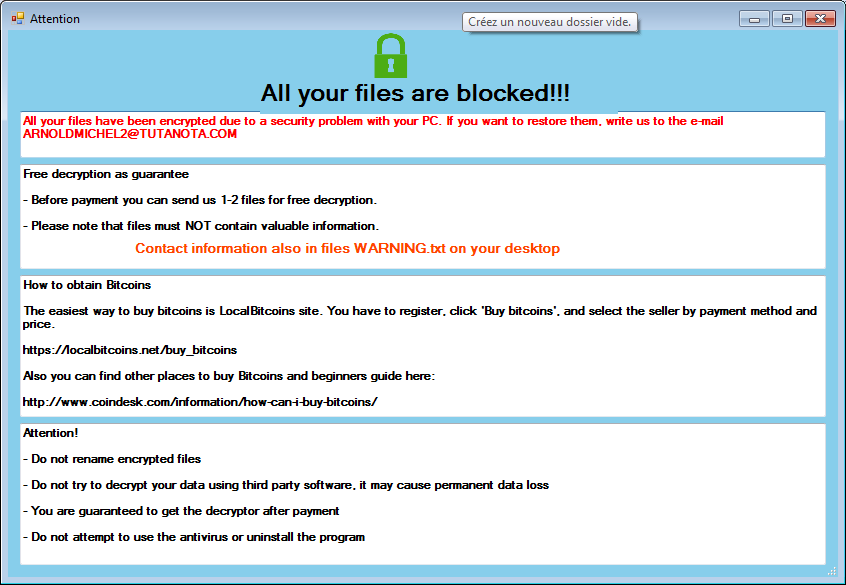

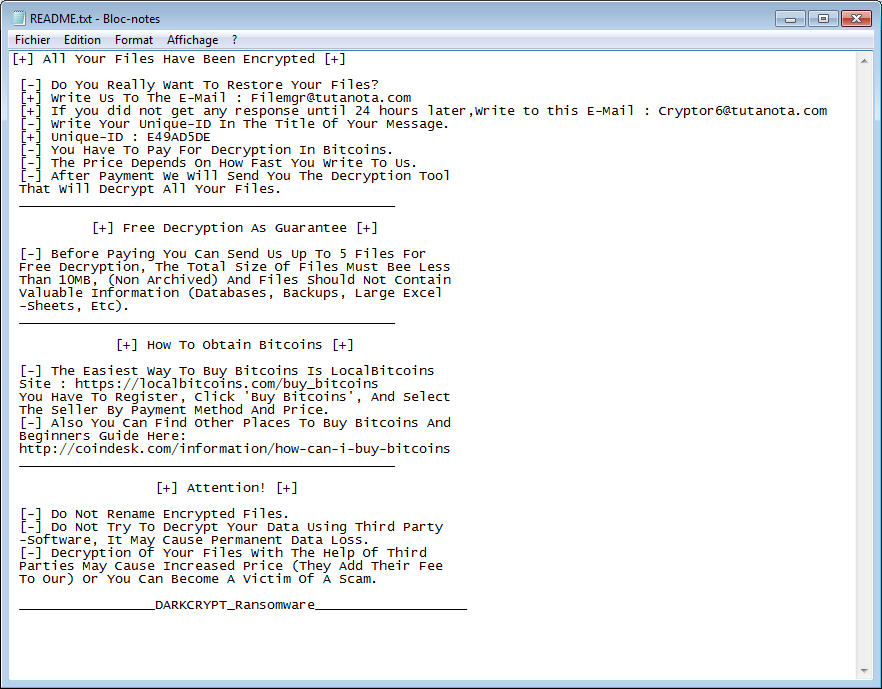

Biến thể WannaCryFake DarkCrypt mới

S! Ri đã tìm thấy một biến thể mới của WannaCryFake Ransomware tự gọi là DarkCrypt làm rơi một ghi chú tiền chuộc có tên README.txt.

Role Safe Ransomware

S! Ri đã tìm thấy một phần mềm ransomware mới nối thêm phần mở rộng .encrypted.

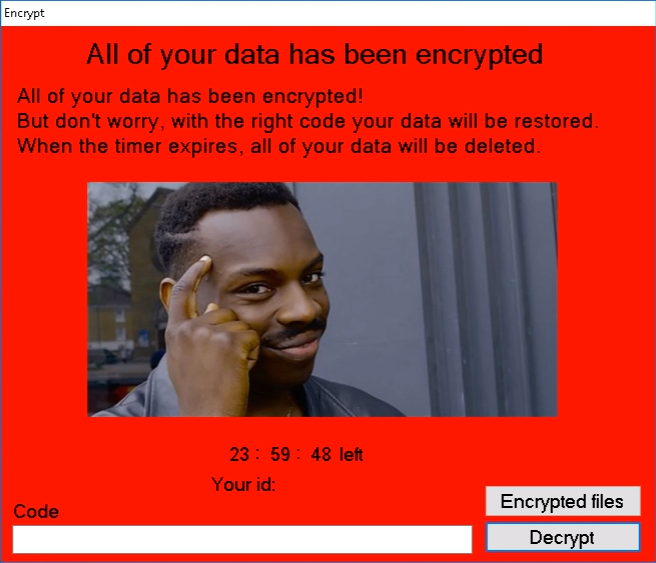

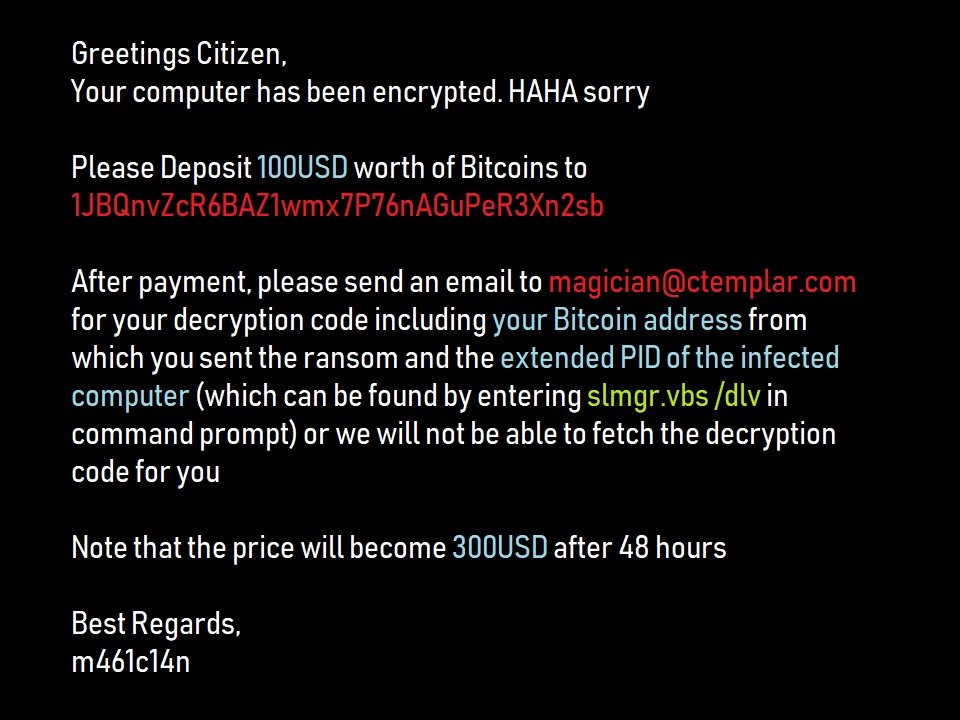

M461c14n R4n50m3w473 mới

MalwareHunterTeam đã tìm thấy một ransomware mới có tên là M461c14n R4n50m3w473.

Ngày 09/01/2020

Sodinokibi Ransomware cho biết Travelex sẽ trả tiền, bằng cách này hay cách khác

Những kẻ tấn công đằng sau Sodinokibi Ransomware đang gây áp lực lên Travelex để trả khoản tiền chuộc hàng triệu đô la bằng cách tuyên bố họ sẽ tiết lộ hoặc bán dữ liệu bị đánh cắp có chứa thông tin cá nhân của khách hàng.

Quansera Ransomware mới

S! Ri tìm thấy một ransomware mới gọi là Quimera.

Biến thể Kangaroo Ransomware mới

S! Ri đã tìm thấy một biến thể Kangaroo Ransomware mới nối thêm phần mở rộng .missing vào các tệp được mã hóa.

Ransomware mới BitPyLock

MalwareHunterTeam đã tìm thấy một phần mềm ransomware mới có tên BitPyLock nối thêm phần mở rộng .bitpy và bỏ ghi chú tiền chuộc có tên # HELP_TO_DECRYPT_YOUR_FILES # .html.

Ngày 10/01/2020

Giống như một ngọn lửa, các ransomware mới nhắm vào các doanh nghiệp tiếp tục xuất hiện mỗi ngày khi chúng bị lôi kéo bởi triển vọng của các khoản thanh toán tiền chuộc hàng triệu đô la. Một ví dụ về điều này là một ransomware mới có tên Ako đang nhắm mục tiêu toàn bộ mạng thay vì chỉ các máy trạm riêng lẻ.

Sodinikibi Ransomware tấn công hệ thống sân bay New York

Nhân viên của sân bay quốc tế Albany thông báo rằng các máy chủ hành chính của sân bay New York đã bị tấn công bởi Sodinokibi Ransomware sau một cuộc tấn công mạng diễn ra vào Giáng sinh.

Maze Ransomware Xuất bản 14GB tệp bị đánh cắp Southwire

Các nhà điều hành Maze Ransomware đã phát hành thêm 14GB tệp mà họ cho là đã bị đánh cắp từ một trong những nạn nhân của họ vì không trả tiền cho nhu cầu ransomware.

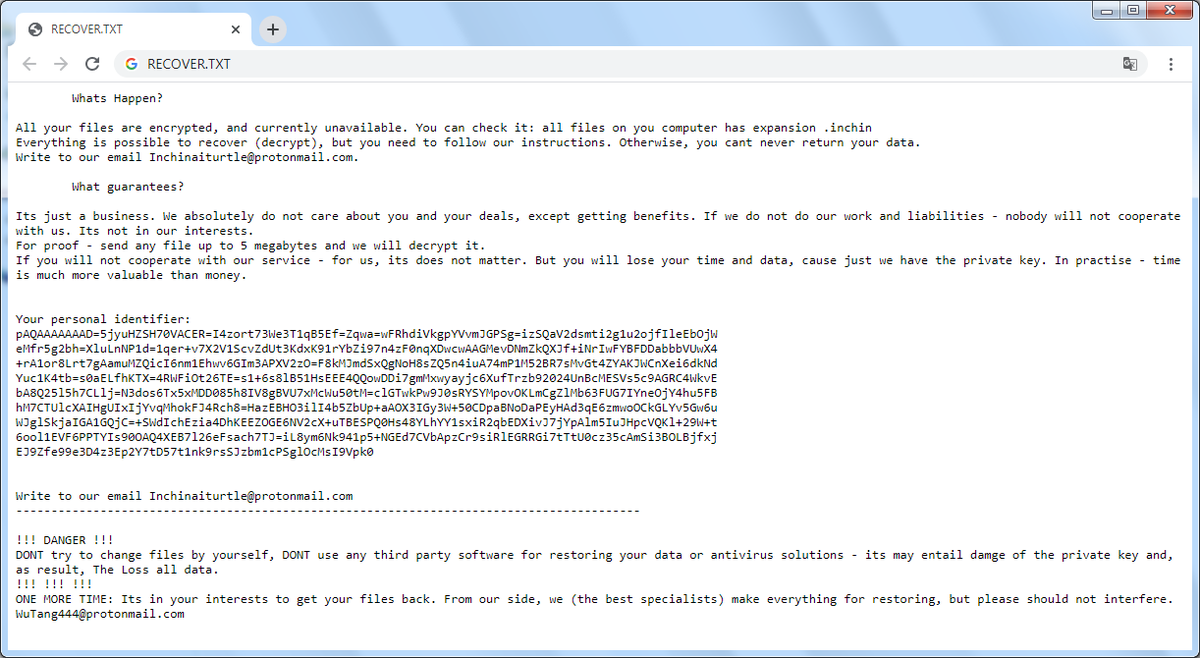

Biến thể Ransomware Inchin Scarab mới

Amigo-A đã tìm thấy một biến thể mới của Scarab Ransomware có gắn phần mở rộng .inchin vào các tệp được mã hóa và bỏ một ghi chú tiền chuộc có tên RECOVER.TXT.

Ransomware Lion mới

GrujaRS đã tìm thấy Lion Ransomware dựa trên BlackHeart.

Đó là tất cả cho tuần này! Hy vọng mọi người có một ngày cuối tuần tốt đẹp!

Nguồn BleepingComputer