Android Trojan vô hiệu hóa Google Play Protect, phát tán đánh giá ứng dụng giả mạo

Phần mềm độc hại bị che khuất nặng nề có tên là Trojan-Dropper.AndroidOS.Shopper.a sử dụng biểu tượng hệ thống và tên ConfigAPK giống với tên của dịch vụ Android hợp pháp chịu trách nhiệm cấu hình ứng dụng khi lần đầu tiên thiết bị được khởi động.

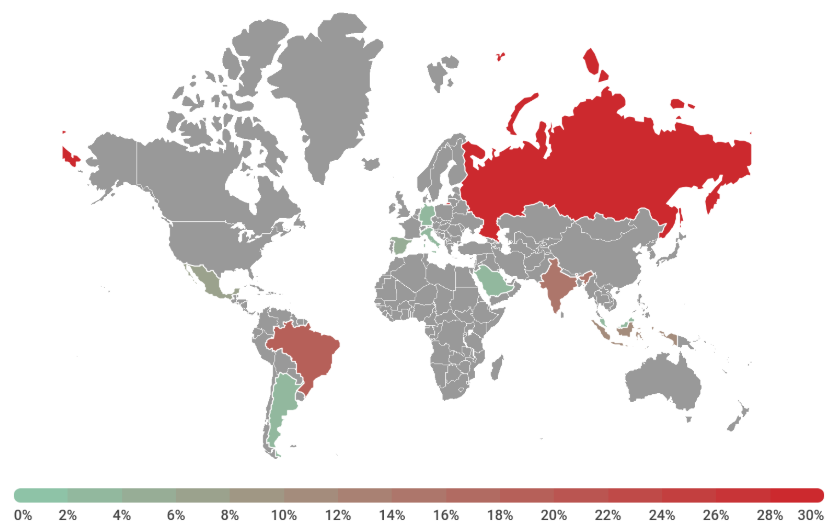

“Trojan-Dropper.AndroidOS.Shopper.a phổ biến nhất ở Nga, nơi tỷ lệ người dùng bị nhiễm bệnh lớn nhất (28,46%) được ghi nhận vào tháng 10 – 11 năm 2019”, nhà nghiên cứu của Kaspersky Lab, ông Igor Golovin nói. “Vị trí thứ hai thuộc về Brazil (18,70%) và thứ ba là Ấn Độ (14,23%).”

Dịch vụ khuyến mãi độc hại

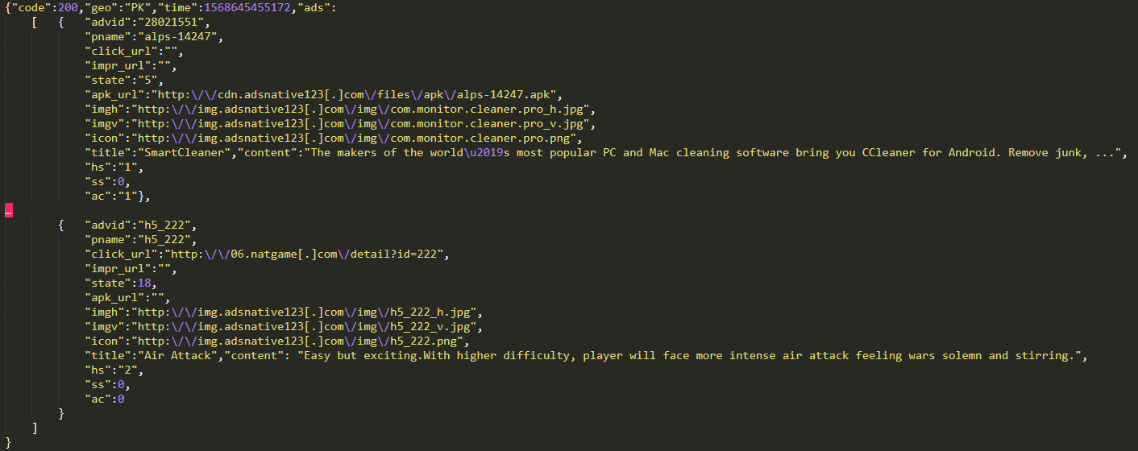

Tất cả dữ liệu này sau đó được chuyển đến các máy chủ của nhà khai thác sẽ gửi lại một loạt các lệnh sẽ được chạy trên điện thoại thông minh hoặc máy tính bảng bị nhiễm.

Những kẻ tấn công sẽ sử dụng Trojan Shopper.a để tăng xếp hạng các ứng dụng độc hại khác trên Play Store, đăng các đánh giá giả mạo về bất kỳ mục nào của ứng dụng, cài đặt các ứng dụng khác từ Cửa hàng Play hoặc cửa hàng ứng dụng của bên thứ ba dưới vỏ bọc “vô hình” “Cửa sổ.

Tất cả điều này được thực hiện bằng cách lạm dụng Dịch vụ trợ năng, một chiến thuật đã biết được sử dụng bởi phần mềm độc hại Android để thực hiện một loạt các hoạt động độc hại mà không cần tương tác của người dùng [1, 2, 3, 4]. Nếu nó không có quyền truy cập dịch vụ, Trojan sẽ sử dụng lừa đảo để lấy chúng từ chủ sở hữu thiết bị bị xâm nhập.

Phần mềm độc hại cũng vô hiệu hóa dịch vụ bảo vệ mối đe dọa di động Google Play Protect, bảo vệ phần mềm độc hại tích hợp Android của Google, để nó có thể đi vào hoạt động kinh doanh mà không bị xáo trộn.

“Google Play Protect quét hơn 50 tỷ ứng dụng mỗi ngày trên hơn hai tỷ thiết bị”, theo báo cáo Đánh giá năm 2018 của Android Security & Privacy 2018 được công bố vào tháng 3 năm 2019.

“Việc thiếu quyền cài đặt từ các nguồn của bên thứ ba không phải là trở ngại đối với Trojan – nó tự cung cấp các quyền cần thiết thông qua Dịch vụ trợ năng”, nhà nghiên cứu của Kaspersky Lab, ông Igor Golovin giải thích.

“Với sự cho phép sử dụng nó, phần mềm độc hại có khả năng tương tác vô hạn với các ứng dụng và giao diện hệ thống. Chẳng hạn, nó có thể chặn dữ liệu hiển thị trên màn hình, nhấp vào nút và mô phỏng cử chỉ của người dùng.”

Tùy thuộc vào những lệnh mà nó nhận được từ chủ của mình, Shopper.a có thể thực hiện một hoặc nhiều tác vụ sau:

- Open links received from the remote server in an invisible window (whereby the malware verifies that the user is connected to a mobile network).

- After a certain number of screen unlocks, hide itself from the apps menu.

- Check the availability of Accessibility Service rights and, if not granted, periodically issue a phishing request to the user to provide them.

- Disable Google Play Protect.

- Create shortcuts to advertised sites in the apps menu.

- Download apps from the third-party “market” Apkpure[.]com and install them.

- Open advertised apps on Google Play and “click” to install them.

- Replace shortcuts to installed apps with shortcuts to advertised sites.

- Post fake reviews supposedly from the Google Play user.

- Show ads when the screen is unlocked.

- Register users through their Google or Facebook accounts in several apps.

“Tội phạm mạng sử dụng Trojan-Dropper.AndroidOS.Shopper.a để tăng xếp hạng ứng dụng nhất định và tăng số lượng cài đặt và đăng ký,” Golovin nói thêm.

“Tất cả những thứ này có thể được sử dụng, trong số những thứ khác, để lừa các nhà quảng cáo. Hơn nữa, Trojan có thể hiển thị thông điệp quảng cáo trên thiết bị bị nhiễm, tạo lối tắt đến các trang web quảng cáo và thực hiện các hành động khác.”

Trong các tin tức liên quan, Google tiết lộ rằng Play Protect đã phát hiện và xóa khoảng 1.700 ứng dụng bị nhiễm phần mềm độc hại Joker Android (còn được gọi là Bread) khỏi Play Store kể từ khi công ty bắt đầu theo dõi chủng này vào đầu năm 2017.

Để đặt mọi thứ vào viễn cảnh, trong khi bài đánh giá hàng năm về Bảo mật & Quyền riêng tư của Android 2018 không cung cấp chính xác số lượng ứng dụng độc hại đã bị xóa, thì năm 2017, công ty đã “gỡ bỏ hơn 700.000 ứng dụng vi phạm chính sách của Google Play, hơn 70% so với các ứng dụng đã gỡ xuống trong năm 2016. “

Nguồn BleepingComuputer