Thực trạng và giải pháp trong bảo mật ứng dụng web

Hiện nay, số lượng các vụ tấn công mạng trên ứng dụng web đang có xu hướng ngày càng gia tăng cả về quy mô lẫn mức độ tinh vi, với mục tiêu nhắm vào các dịch vụ cơ sở trọng yếu, khối tài chính, ngân hàng và các tổ chức/doanh nghiệp (TC/DN) lớn. Hậu quả của các cuộc tấn công này có thể là giả mạo giao dịch, gián đoạn hoạt động kinh doanh hay vi phạm dữ liệu, dẫn đến nguy cơ rò rỉ thông tin và mất mát dữ liệu quan trọng. Điều này gây ra nhiều thiệt hại đáng kể về tài chính cũng như uy tín của các TC/ DN. Bài báo sẽ trình bày thực trạng về bảo mật ứng dụng web năm 2023 dựa trên báo cáo của công ty an ninh mạng OPSWAT, cùng các giải pháp phòng tránh mối đe dọa tấn công mạng này.

THỰC TRẠNG LƯU TRỮ WEB TRÊN ĐÁM MÂY

Các tổ chức, doanh nghiệp đang triển khai container hóa

Trong bối cảnh bảo mật ứng dụng web đang phát triển nhanh chóng, các TC/DN không ngừng nỗ lực để củng cố và phát triển cơ sở hạ tầng, đặc biệt là với sự gia tăng của môi trường làm việc kết hợp. Các TC/DN cập nhật cơ sở hạ tầng với việc sử dụng các ứng dụng phân tán, có thể mở rộng, dịch vụ lưu trữ đám mây công cộng cho các ứng dụng web của họ. Điều đó cho phép TC/DN dễ dàng truy cập dữ liệu và ứng dụng từ mọi nơi, tăng cường cộng tác và giảm nhu cầu bảo trì cơ sở hạ tầng vật lý. Tuy nhiên với giải pháp lưu trữ đám mây thì nội dung cần được kiểm tra mã độc và dữ liệu nhạy cảm để giảm thiểu rủi ro vi phạm dữ liệu và tính tuân thủ.

Theo khảo sát của OPSWAT, 97% TC/DN đã sử dụng hoặc lên kế hoạch triển khai container hóa (một quy trình triển khai phần mềm với khả năng đóng gói mã của ứng dụng cùng tất cả các tệp và thư viện cần thiết để chạy trên bất kỳ cơ sở hạ tầng nào) trong môi trường lưu trữ web của họ. Hành động này mang lại nhiều lợi ích, bao gồm tăng tính di động, hiệu quả, quản lý được dễ dàng và linh hoạt hơn. Mặc dù vậy, cũng có những rủi ro bảo mật ẩn sau quá trình này, nếu một container bị xâm phạm có thể gây nguy hiểm cho tính liên tục của hoạt động kinh doanh, khiến dữ liệu của người dùng có nguy cơ bị đánh cắp.

Nguy cơ và rủi ro từ tính năng tải tệp

Ngày nay, các ứng dụng web cho phép tệp tải lên được lưu trữ trên các nền tảng đám mây, bao gồm cơ sở hạ tầng dưới dạng dịch vụ (IaaS) và phần mềm dưới dạng dịch vụ (SaaS). Tin tặc đã sử dụng những thủ thuật tinh vi hơn như tải lên các tệp độc hại hoặc sử dụng tên tệp có vẻ bình thường. Điều này cho thấy sự cần thiết của các biện pháp bảo mật mạnh mẽ để bảo vệ chống lại các cuộc tấn công của mã độc từ các tệp tải lên. Qua việc rà soát các ứng dụng web có chức năng tải tệp, OPSWAT đã tìm ra nhiều ứng dụng web của các TC/DN tại Việt Nam có nguy cơ bị tấn công thông qua các tệp tin có chứa mã độc. Theo nghiên cứu “An ninh mạng cho ứng dụng web ở Việt Nam” do OPSWAT và Hiệp hội An toàn thông tin Việt Nam (VNISA) thực hiện, ngày nay có hàng trăm ứng dụng web có tính năng nhận tệp được tải lên mà không bao gồm bước xác thực người dùng, điều này có thể gây ra những nguy cơ tiềm ẩn từ việc các tin tặc có thể xâm nhập vào các hệ thống mục tiêu và chèn mã độc cũng như đánh cắp thông tin. Theo nghiên cứu, phần lớn các ứng dụng web này đều thuộc về các cơ quan, đơn vị trong ngành giáo dục (24%), dịch vụ (16%) và hành chính công (14%).

CÁCH TIẾP CẬN BẢO MẬT

Một tỷ lệ đáng kể các TC/DN ở tất cả các lĩnh vực đang có kế hoạch tăng ngân sách bảo mật cho năm 2023. Nguyên nhân của thực trạng này là do số lượng các cuộc tấn công mạng ngày càng tăng và tinh vi hơn, khi các TC/DN tiếp tục chuyển hoạt động của họ sang đám mây, nhu cầu về các biện pháp bảo mật hiệu quả càng trở nên cấp thiết hơn.

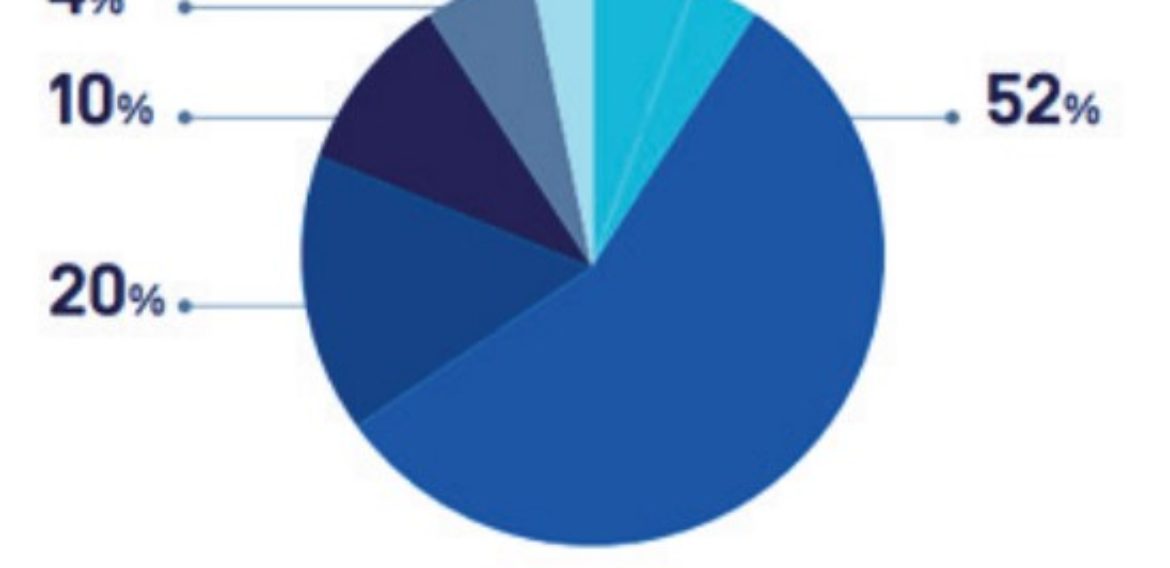

Tăng ngân sách không dẫn đến việc sử dụng nhiều chương trình anti-virus (AV) hơn. Mặt khác, một số TC/DN đang giảm số lượng công cụ AV mà họ sử dụng do lo ngại về chi phí (62% TC/DN sử dụng 5 công cụ AV trở xuống), điều này có thể khiến các TC/DN dễ bị tổn thương trước các mối đe dọa mới khi sử dụng quá ít giải pháp AV. Điều quan trọng là phải đạt được sự cân bằng giữa tính bảo mật và tính thực tế khi nói đến các chiến lược AV của họ.

Báo cáo cho biết các TC/DN lớn thường sử dụng công nghệ CDR (Content Disarm and Reconstruction) để bảo mật máy tính giúp loại bỏ mã độc hại tiềm ẩn khỏi các tệp. Sau đó các tệp được xây dựng lại và trả về định dạng ban đầu mà không ảnh hưởng đến chức năng của chúng. Sở dĩ các TC/DN lớn có thể có nhiều khả năng triển khai CDR hơn vì họ thường xử lý một lượng lớn tệp dữ liệu, khiến họ dễ bị tấn công mạng. Bên cạnh đó là hệ thống và cơ sở hạ tầng công nghệ thông tin phức tạp, khiến việc phát hiện và giảm thiểu các mối đe dọa trở nên khó khăn hơn. Các TC/DN vừa và nhỏ cũng có thể hưởng lợi rất nhiều từ việc áp dụng CDR như một biện pháp chủ động chống lại các mối đe dọa mạng.

Số lượng các công cụ AV được các TC/DN sử dụng

PHÒNG CHỐNG CÁC CUỘC TẤN CÔNG ỨNG DỤNG WEB

Để giảm thiểu và phòng chống hiệu quả các cuộc tấn công ứng dụng web, các TC/DN nên kết hợp một số phương pháp được khuyến nghị dưới đây từ các chuyên gia an ninh mạng như sau:

– Lưu trữ đám mây an toàn: Các giải pháp lưu trữ an toàn cung cấp thêm một lớp bảo mật cho các giải pháp đám mây như Azure và AWS. Các giải pháp này tuân theo khuôn khổ bảo mật trách nhiệm chung, trong đó nhà cung cấp đám mây chịu trách nhiệm bảo mật cơ sở hạ tầng và khách hàng chịu trách nhiệm bảo mật dữ liệu và ứng dụng của họ. Bằng cách triển khai các giải pháp lưu trữ an toàn, các TC/DN có thể đảm bảo tính bảo mật, toàn vẹn và khả dụng của dữ liệu được lưu trữ trên đám mây.

– Cải thiện khả năng phân tích mã độc với giải pháp Next-Gen Sandboxes (NGS): Các ứng dụng web được lưu trữ trong container, tại chỗ (on-premise) và trên đám mây có thể hưởng lợi từ giải pháp NGS và thông tin tình báo về mối đe dọa. Những công nghệ này mang lại hiệu quả phát hiện cao hơn, báo cáo chi tiết và phân tích tệp nhanh hơn, đồng thời giảm thiểu rủi ro của các tệp độc hại và các cuộc tấn công mạng.

– Sử dụng kỹ thuật Fuzzy Hashing: Đây là một kỹ thuật nhận dạng chương trình mã độc qua mã băm và được bổ sung thêm các phân tích và tính toán để từ một mã băm của mã độc có thể nhận ra các mã băm “họ hàng”. Bằng cách tạo các giá trị băm duy nhất cho các tệp tương tự, nó cho phép phát hiện hiệu quả nội dung gần trùng lặp hoặc nội dung đã sửa đổi. Tính năng này giúp tăng cường khả năng phát hiện mã độc, chống trùng lặp dữ liệu và điều tra số, cải thiện khả năng phát hiện mối đe dọa tổng thể.

– Phát hiện các lỗ hổng dựa trên tệp và ứng dụng: Công nghệ đánh giá lỗ hổng mang lại lợi ích bảo mật quan trọng với việc xác định các điểm yếu và sai sót trong tệp và ứng dụng. Điều này cho phép chủ động khắc phục, giảm thiểu rủi ro khai thác và truy cập trái phép, nâng cao an toàn và bảo vệ dữ liệu nhạy cảm khỏi các vi phạm tiềm ẩn.

– Xác thực định dạng tệp tin: Để che dấu nội dung độc hại, tin tặc thường thay đổi định dạng tệp tin để giả mạo nhằm lẩn tránh bị phát hiện. Với phương pháp này, các TC/DN nên sử dụng các phần mềm bảo mật chuyên dụng để định dạng tệp tin mà người dùng tải lên.

– Vị trí lưu trữ tệp tin: Các chuyên gia khuyến nghị cần chọn địa điểm lưu trữ các tệp tin theo mức độ an ninh và yêu cầu, ví dụ như lưu trữ tệp tin tại máy chủ khác, vì TC/DN có thể tách biệt hoàn toàn ứng dụng phục vụ người dùng và máy chủ quản lý việc tải và lưu trữ tệp tin. Nếu cần phải truy cập tệp tin, các tổ chức cần có cơ chế kiểm soát phù hợp, ví dụ như IP nội bộ, xác thực danh tính,…

– Quản lý phân quyền: Trước khi người dùng truy cập vào dịch vụ, họ cần phải được xác thực danh tính để định danh thông tin đã đăng ký. Quản trị viên nên phân quyền tương ứng với nhiệm vụ và vai trò trong quá trình làm việc, phân quyền theo nhóm, chi tiết đến từng chức năng nhỏ và phạm vi của người dùng. Các TC/DN nên thiết lập quyền truy cập cho các tệp tin dựa theo nguyên tắc đặc quyền tối thiểu cho tất cả mọi tài khoản trên các ứng dụng.

– Giới hạn dung lượng tệp tin: Các ứng dụng nên giới hạn cho tính năng tải tệp nhằm tránh quá tải tính năng lưu trữ tệp tin. Nếu hệ thống phải giải nén và xử lý tệp tin, TC/DN nên xác định giới hạn dung lượng tệp tin sau khi đã giải nén và tính toán dung lượng tệp tin nén bằng biện pháp an toàn.

– Sử dụng cookie an toàn: Cookie cũng có thể bị các tin tặc thao túng nhằm chiếm quyền truy cập và thực hiện các hành vi đe dọa khác. Các TC/DN nên xem xét cài đặt cookie để giảm thiểu rủi ro bị tấn công, bao gồm việc không sử dụng cookie để lưu trữ thông tin quan trọng như mật khẩu, đặt thời gian hết hạn hay mã hóa thông tin được lưu trữ trong cookie.

– Nâng cao nhận thức người dùng: Phần lớn người dùng cuối sẽ không nhận ra được các rủi ro liên quan tới bảo mật ứng dụng web. Vì thế, các TC/DN cần tổ chức thường xuyên các khóa đào tạo, nâng cao nhận thức của người dùng về các mối đe dọa tấn công ứng dụng web, trang bị kỹ năng an toàn và đảm bảo người dùng có thể nhận biết cũng như cách thức xử lý phù hợp các vấn đề.

– Kết hợp các nền tảng và giải pháp bảo mật web: Các TC/DN nên ứng dụng nhiều công nghệ bảo mật vào hệ thống để có thể bảo vệ ứng dụng web một cách toàn diện, ví dụ như các công cụ AV; hệ thống phát hiện và ngăn chặn xâm nhập (IDS/IPS); hệ thống tường lửa nhiều lớp, bao gồm tường lửa ứng dụng web (WAF); giải pháp phòng chống thất thoát dữ liệu (DLP);… Tuy nhiên, việc cài đặt, sử dụng nhiều công nghệ bảo mật khác nhau có thể mang tới vấn đề mới đó là sự phức tạp trong quản lý vận hành, cũng như chi phí cao.

KẾT LUẬN

Các tin tặc luôn phát triển, đặc biệt là về quy mô, kỹ thuật và chiến thuật để thực hiện tấn công. Các ứng dụng web chứa đựng những thông tin có giá trị, vì thế đây là mục tiêu tấn công hàng đầu của tin tặc trong những năm qua, báo cáo của OPSWAT cho thấy thực trạng và các mối nguy cơ tấn công mạng từ việc tải tệp lên cũng như việc triển khai container hóa. Nắm bắt được những rủi ro và đưa ra các biện pháp bảo mật phù hợp là điều mà các TC/DN cần phải thực hiện nhằm bảo mật ứng dụng web được an toàn và hoạt động hiệu quả.