Phát hiện trang web PayPal giả mạo đang phát tán Nemty Ransomware

Các nhà nghiên cứu bảo mật quốc tế mới đây đã phát hiện ra một trang web giả mạo, ngụy trang dưới dạng địa chỉ cung cấp một số ứng dụng chính thức từ PayPal, tuy nhiên thực tế là lan truyền một biến thể mới của mã độc tống tiền Nemty, khiến không ít người nhẹ dạ cả tin trở thành nạn nhân của loại ransomware nguy hiểm này.

Dường như những kẻ đứng sau phần mềm độc hại mã hóa dữ liệu này đang cố gắng thử nghiệm nhiều kênh phân phối mã độc khác nhau bởi gần đây các chuyên gia bảo mật cũng đã phát hiện ra dấu vết của nó dưới dạng payload từ một bộ khai thác RIG (RIG exploit kit – EK).

Mã độc tống tiền Nemty đang được phát tán thông qua một Website giả mạo

Phương thức đánh lừa tinh vi

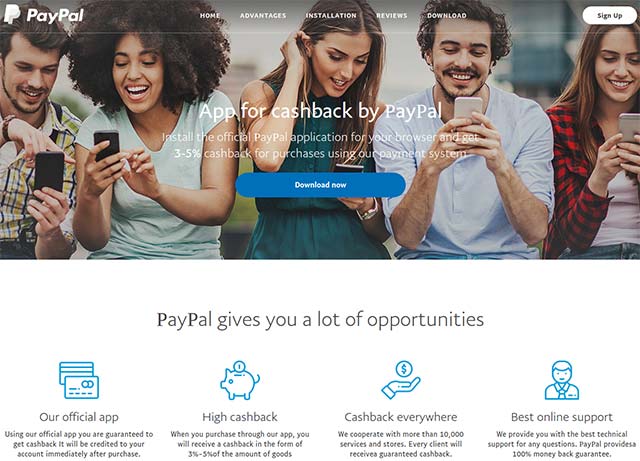

Sự lây lan của mã độc Nemty đã được các chuyên gia bảo mật quan sát kỹ lưỡng trên trang web PayPal giả mạo, trong đó có một đề xuất hứa hẹn sẽ “tặng lại” cho khách hàng từ 3% đến 5% số tiền từ các giao dịch mua hàng được thực hiện thành công thông qua hệ thống thanh toán. Theo các chuyên gia, đề xuất hấp dẫn này chính là miếng mồi hấp dẫn, đánh vào lòng tham của không ít người và biến họ thành nạn nhân của mã độc mà không hề hay biết.

Trang web PayPal giả mạo thông rất giống thật

Không quá khó để các nhà nghiên cứu tìm ra manh mối cho thấy bản chất lừa đảo của trang web giả mạo này, Bên cạnh đó, nó cũng bị hầu hết các trình duyệt phổ biến đánh dấu là nguy hiểm. Tuy nhiên thực tế là những nội dung đề xuất, mức tiền thường hấp dẫn mà kẻ gian đưa ra vẫn khiến không ít người phớt lờ mọi cảnh báo, cứ thể download và khởi chạy phần mềm độc hại trên hệ thống của mình. Được biết file thực thi chứa mã độc có tên “cashback.exe”.

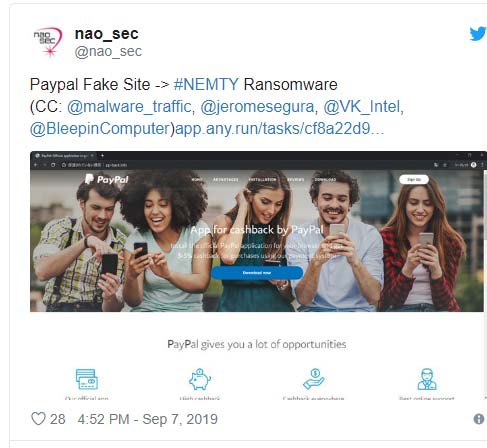

Nhà nghiên cứu bảo mật có nickname nao_sec đã tìm thấy kênh phân phối của mã độc Nemty này, đồng thời sử dụng môi trường thử nghiệm AnyRun để triển khai phần mềm độc hại và theo dõi mọi hoạt động của nó trên một hệ thống bị lây nhiễm.

Nhà nghiên cứu bảo mật có nickname nao_sec đã tìm thấy kênh phân phối của mã độc Nemty

Kết quả phân tích tự động cho thấy phải mất khoảng 7 phút để mã độc hoàn tất việc mã hóa toàn bộ số tệp trên máy chủ nạn nhân. Tất nhiên vẫn còn phải tùy thuộc vào lượng dữ liệu mà nạn nhân sở hữu, tuy nhiên 7 phút chính là khoảng thời gian trung bình.

May mắn thay, phần mềm thực thi độc hại này lại hoàn toàn có thể bị phát hiện bởi hầu hết các chương trình chống virus được sử dụng phổ biến trên thị trường hiện nay. Kết quả quét trên VirusTotal cho thấy có đến 36 trên 68 công cụ chống virus phổ biến nhất hiện nay có thể phát hiện ra dấu hiệu độc hại của file thực thi “cashback.exe”.

Tấn công homoglyph

Thoạt nhìn, trang web độc hại này thông rất giống thật bởi tin tặc đã sử dụng cả những hình ảnh, cấu trúc giao diện, cũng như cách bố trí thông tin khá giống với các trang web thường thấy của PayPal.

Không những vậy, để tạo thêm niềm tin cho nạn nhân, những kẻ phát triển trang web giả mạo đã sử dụng một “kỹ thuật” được gọi là giả mạo tên miền homograph đối với những liên kết dẫn đến các mục khác nhau của trang web, chẳng hạn như Help & Contact, Fees, Security, Apps, and Shop…

Kẻ gian đã triển khai được kỹ thuật phức tạp này bằng cách sử dụng những ký tự Unicode tên miền từ nhiều bảng chữ cái khác nhau. Để phân biệt giữa chúng, các trình duyệt sẽ tự động dịch chúng thành Punycode. Trong trường hợp này, những ký tự trong Unicode trông giống như paypal.com được dịch thành ‘xn--ayal-f6dc.com’ trong Punycode.

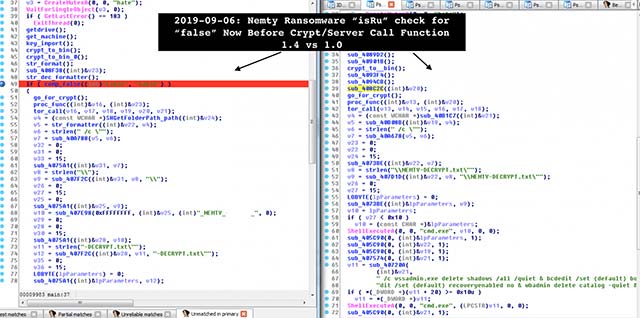

Nhà nghiên cứu bảo mật Vitali Kremez đã tiến hành phân tích biến thể Nemty ransomware này và lưu ý rằng nó hiện đang ở phiên bản 1.4, đi kèm với một số tinh chỉnh sửa lỗi nhỏ.

Các nhà nghiên cứu đã dành sự chú ý đặc biệt đến một quy trình kiểm tra có tên “isRU”. “isRU” giúp xác minh xem liệu các máy tính bị lây nhiễm phần mềm độc hại ở một số quốc gia CIS như Nga, Belarus, Kazakhstan, Tajikistan hay Ukraine, đã được sửa đổi hay chưa. “Trong phiên bản mới nhất, nếu kết quả kiểm tra là “dương tính”, phần mềm độc hại không đi kèm với chức năng mã hóa tệp”, ông Vitali Kremez cho biết.

Nhà nghiên cứu bảo mật Vitali Kremez đã tiến hành phân tích biến thể Nemty ransomware

Tuy nhiên các quốc gia nằm ngoài khu vực này sẽ vẫn là mục tiêu “béo bở” cho mã độc. Tức là chúng vẫn có thể mã hóa hệ thống tệp cũng như xóa bỏ các bản sao lưu ảo trên hệ thống của nạn nhân như bình thường.

Cái tên Nemty ransomware đã trở thành chủ đề bàn tán trên nhiều diễn đàn bảo mật quốc tế một thời gian dài, nhưng nó mới chỉ thực sự được đưa vào danh sách theo dõi của cộng đồng infosec vào cuối tháng 8 qua, thời điểm mà nhà nghiên cứu bảo mật Vitali Kremez công bố chi tiết quy trình phân tích mã độc của mình.

Cũng trong khoảng thời gian cuối tháng 8 vừa qua, một nhà nghiên cứu bảo mật khác có nickname Mol69, đã phát hiện ra mã độc Nemty được phân phối qua RIG EK, đây có lẽ là một lựa chọn kỳ lạ trong bối cách các bộ công cụ khai thác đang trên bờ vực “tuyệt chủng” khi chúng nhắm mục tiêu đến những sản phẩm có liên quan đến một nền tảng trình duyệt đã không còn được ưa chuộng: Internet Explorer, Flash Player.

Theo chuyên gia bảo mật Yelisey Boguslavskiy của Advanced Intelligence, Nemty là một chủng ransomware mới nổi, không quá nguy hiểm nhưng vẫn sẽ có khả năng gây thiệt hại lớn nếu những biện pháp ngăn chặn sự lây lan của mã độc không được đưa ra từ sớm.

Nguồn quantrimang.com