Lỗi bộ định tuyến TP-Link cho phép kẻ tấn công đăng nhập mà không cần mật khẩu

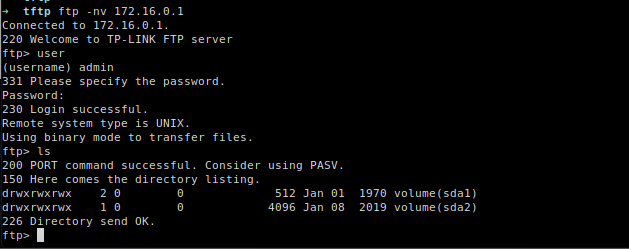

“Nếu bị khai thác, lỗ hổng bộ định tuyến này có thể cho phép kẻ tấn công từ xa kiểm soát cấu hình của bộ định tuyến qua Telnet trên mạng cục bộ (LAN) và kết nối với máy chủ Giao thức truyền tệp (FTP) thông qua mạng LAN hoặc mạng diện rộng (WAN) , “Đã tìm thấy Grzegorz Wypych của IBM X-Force Red.

Để khai thác lỗ hổng bảo mật này, kẻ tấn công phải gửi yêu cầu HTTP chứa chuỗi ký tự dài hơn số byte được phép, với kết quả là mật khẩu người dùng bị vô hiệu hóa hoàn toàn và được thay thế bằng một giá trị trống.

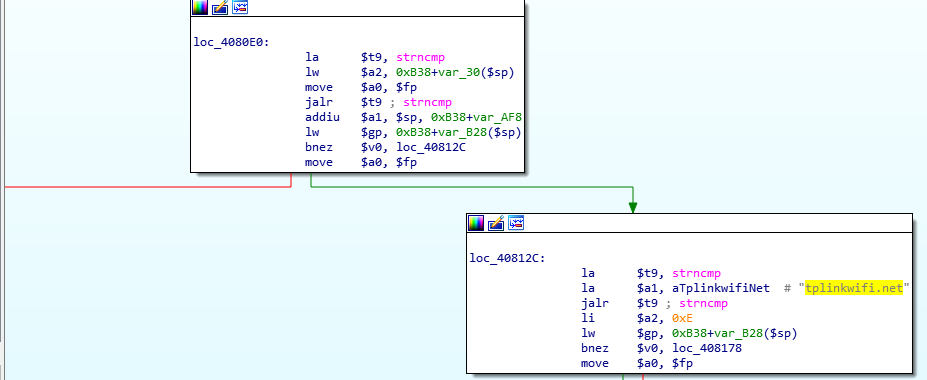

Điều này hoạt động mặc dù xác thực tích hợp vì nó chỉ kiểm tra các tiêu đề HTTP HTTP của người giới thiệu, cho phép kẻ tấn công lừa dịch vụ bộ định tuyến httpd để nhận ra yêu cầu là hợp lệ bằng cách sử dụng giá trị tplinkwifi.net được mã hóa.

Tiếp quản hoàn toàn bộ định tuyến

Vì loại người dùng duy nhất trên các bộ định tuyến này là quản trị viên có quyền root đầy đủ, nên một khi các tác nhân đe dọa bỏ qua quá trình xác thực, họ sẽ tự động nhận quyền quản trị viên trên bộ định tuyến.

Từ đây trở đi, “tất cả các quy trình được điều hành bởi người dùng dưới cấp truy cập này, có thể cho phép kẻ tấn công hoạt động với tư cách quản trị viên và chiếm quyền điều khiển thiết bị.”

“Những kẻ tấn công không chỉ có thể đạt được quyền truy cập đặc quyền, mà người dùng hợp pháp cũng có thể bị khóa và không còn có thể đăng nhập vào dịch vụ web thông qua giao diện người dùng vì trang đó sẽ không còn chấp nhận bất kỳ mật khẩu nào (không biết đến người dùng) , “Wypych nói thêm.

“Trong một sự kiện như vậy, nạn nhân có thể mất quyền truy cập vào bảng điều khiển và thậm chí cả vỏ, do đó sẽ không thể thiết lập lại mật khẩu mới.”

Hơn nữa, các khóa mã hóa RSA cũng sẽ tự động thất bại vì chúng sẽ không hoạt động với mật khẩu trống.

“Lỗ hổng này được coi là nghiêm trọng vì nó có thể cấp quyền truy cập trái phép của bên thứ ba vào bộ định tuyến với quyền quản trị viên, là mặc định trên thiết bị này cho tất cả người dùng, mà không cần xác thực đúng cách,” Wypych giải thích.

“Nguy cơ lớn hơn đối với các mạng doanh nghiệp nơi các bộ định tuyến như thế này có thể được sử dụng để bật Wi-Fi cho khách. Nếu được đặt trên mạng doanh nghiệp, bộ định tuyến bị xâm nhập có thể trở thành điểm xâm nhập của kẻ tấn công và là nơi để xoay vòng từ trong chiến thuật điều chỉnh và chuyển động bên. “

Bản vá bảo mật có sẵn

Bạn có thể tải xuống các bản vá bảo mật cho các bộ định tuyến Archer C5 V4, Archer MR200v4, Archer MR6400v4 và Archer MR400v3 từ bảng được nhúng bên dưới.

| Vulnerable TP-Link router | Security patch |

| Archer C5 V4 | https://static.tp-link.com/2019/201909/20190917/Archer_C5v4190815.rar |

| Archer MR200v4 | https://static.tp-link.com/2019/201909/20190903/Archer%20MR200(EU)_V4_20190730.zip |

| Archer MR6400v4 | https://static.tp-link.com/2019/201908/20190826/Archer%20MR6400(EU)_V4_20190730.zip |

| Archer MR400v3 | https://static.tp-link.com/2019/201908/20190826/Archer%20MR400(EU)_V3_20190730.zip |

Nguồn The Hacker News