Clop Ransomware giết các ứng dụng Windows 10 và các công cụ của bên thứ 3

Clop Ransomware tiếp tục phát triển với một trình diệt tiến trình mới và tích hợp nhắm vào một số quy trình thú vị thuộc về ứng dụng Windows 10, trình soạn thảo văn bản, IDE lập trình và ngôn ngữ và ứng dụng văn phòng.

Khi Clop Ransomware bắt đầu lưu hành vào tháng 2 năm 2019, đó chỉ là biến thể ransomware CryptoMix trong vườn bình thường của bạn với các tính năng tương tự mà chúng tôi đã thấy trong gia đình này kể từ năm 2017.

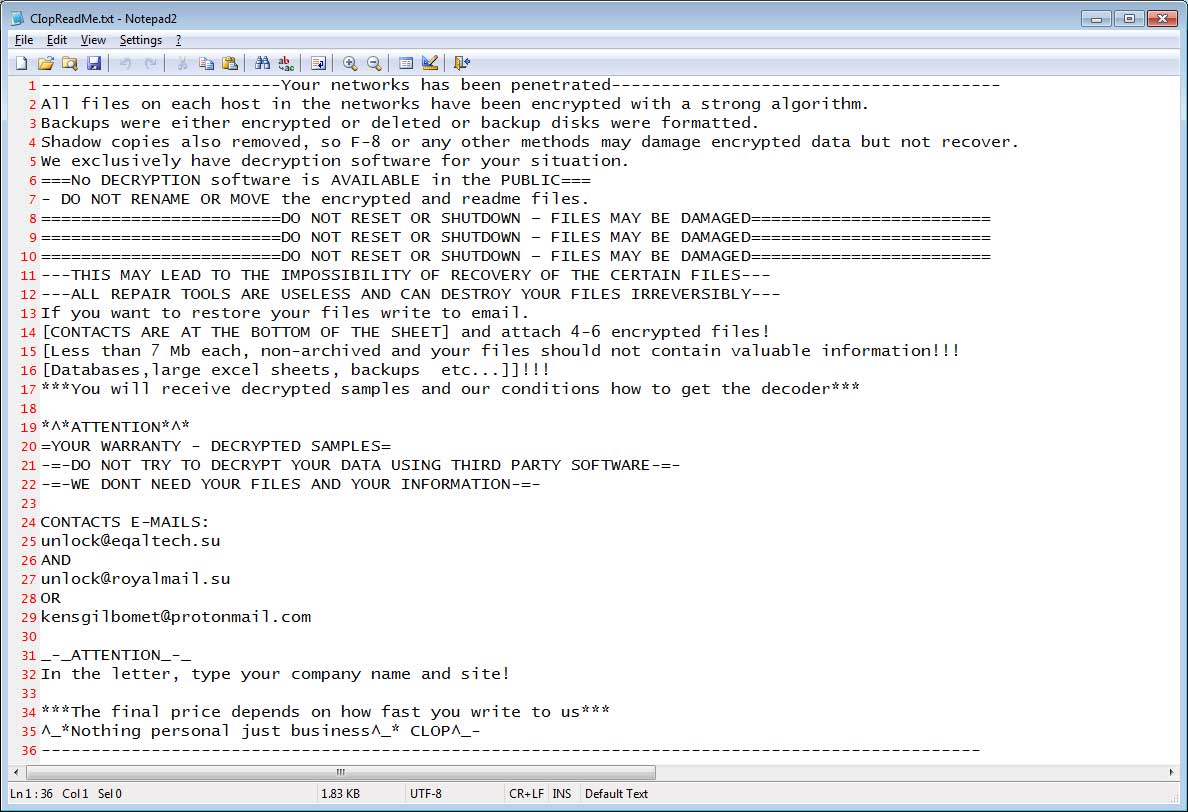

Tuy nhiên, vào tháng 3 năm 2019, Clop Ransomware đột nhiên thay đổi và bắt đầu vô hiệu hóa các dịch vụ cho Microsoft Exchange, Microsoft SQL Server, MySQL, BackupExec và phần mềm doanh nghiệp khác. Ghi chú tiền chuộc cũng đã thay đổi để chỉ ra rằng những kẻ tấn công đang nhắm mục tiêu vào toàn bộ mạng thay vì các PC riêng lẻ.

Vào thời điểm đó, một nhóm diễn viên đe dọa được gọi là TA505 đã chấp nhận Clop Ransomware làm trọng tải lựa chọn cuối cùng của họ sau khi thỏa hiệp một mạng, tương tự như cách Ryuk, BitPaymer và DoppelPaymer được sử dụng.

Sự chấp nhận này của các tác nhân đe dọa rất có thể đã thúc đẩy sự phát triển của ransomware khi các diễn viên thay đổi nó để phù hợp với nhu cầu của họ khi thực hiện mã hóa trên toàn mạng.

Sự phát triển tiếp tục vào tháng 11 năm 2019, khi một biến thể mới được phát hành đã cố gắng vô hiệu hóa Windows Defender chạy trên các máy tính cục bộ để nó không bị phát hiện bởi các cập nhật chữ ký trong tương lai.

Những thay đổi này cũng trùng hợp với các tác nhân đe dọa tiếp tục nhắm mục tiêu của các công ty ở Hà Lan và Pháp.

Mới tháng trước, Đại học Maastricht (UM) ở Hà Lan đã bị lây nhiễm bởi Clop Ransomware.

Clop hiện chấm dứt 663 quy trình

Vào cuối tháng 12 năm 2019, một biến thể Clop mới đã được MalwareHunterTeam phát hiện và được thiết kế ngược bởi Vitali Kremez, giúp cải thiện tính năng chấm dứt quá trình của họ; Clop hiện chấm dứt 663 quy trình Windows trước khi mã hóa tệp.

Không có gì lạ khi ransomware chấm dứt các quá trình trước khi mã hóa các tệp vì những kẻ tấn công muốn vô hiệu hóa phần mềm bảo mật và không muốn bất kỳ tệp nào được mở vì nó có thể ngăn chúng được mã hóa.

Biến thể mới này tiến thêm một bước bằng cách chấm dứt tổng cộng 663 quy trình, bao gồm các ứng dụng Windows 10 mới, trình soạn thảo văn bản phổ biến, trình gỡ lỗi, ngôn ngữ lập trình, chương trình đầu cuối và phần mềm IDE lập trình.

Một số quy trình thú vị hơn đã bị chấm dứt bao gồm Cầu gỡ lỗi Android, Notepad ++, Mọi thứ, Tomcat, SnagIt, Bash, Visual Studio, ứng dụng Microsoft Office, ngôn ngữ lập trình như Python và Ruby, ứng dụng đầu cuối SecureCRT, máy tính Windows và ngay cả ứng dụng Windows 10 Your Phone mới.

- ACROBAT.EXE

- ADB.EXE

- CODE.EXE

- CALCULATOR.EXE

- CREATIVE CLOUD.EXE

- ECLIPSE.EXE

- EVERYTHING.EXE

- JENKINS.EXE

- MEMCACHED.EXE

- MICROSOFTEDGE.EXE

- NOTEPAD++.EXE

- POWERPNT.EXE

- PYTHON.EXE

- QEMU-GA.EXE

- RUBY.EXE

- SECURECRT.EXE

- SKYPEAPP.EXE

- SNAGIT32.EXE

- TOMCAT7.EXE

- UEDIT32.EXE

- WINRAR.EXE

- WINWORD.EXE

- YOURPHONE.EXE

Không biết tại sao một số quy trình này bị chấm dứt, đặc biệt là các quy trình như Máy tính, Snagit và SecureCRT, nhưng có thể họ muốn mã hóa các tệp cấu hình được sử dụng bởi một số công cụ này.

Một danh sách đầy đủ các quá trình kết thúc có thể được tìm thấy trong kho GitHub của Kremez.

Trước đây, chức năng chấm dứt quá trình được thực hiện bởi một tệp bó Windows. Bằng cách nhúng chức năng này vào tệp thực thi chính, nó tiếp tục biểu thị sự phát triển tích cực của nhóm.

“Sự thay đổi này biểu thị rằng nhóm ransomware đã quyết định đưa” kẻ giết người xử lý “vào bot chính làm cho nó trở thành một cách tiếp cận quân đội Thụy Sĩ phổ quát hơn thay vì dựa vào các thư viện bên ngoài của họ như” av_block “cho mục đích này”, Kremez cho biết trong một cuộc hội thoại.

Ngoài danh sách các quy trình được nhắm mục tiêu mới và lớn, biến thể Clop Ransomware này cũng sử dụng phần mở rộng .Clop mới, thay vì các phần mở rộng .CIop hoặc .Clop được sử dụng trong các phiên bản trước.

Khi Clop tiếp tục lây nhiễm các tổ chức và gặt hái số tiền chuộc lớn để làm như vậy, chúng ta có thể hy vọng sẽ thấy sự phát triển của nó sẽ tiếp tục khi các diễn viên phát triển chiến thuật của họ.

Biến thể mới này tiến thêm một bước bằng cách chấm dứt tổng cộng 663 quy trình, bao gồm các ứng dụng Windows 10 mới, trình soạn thảo văn bản phổ biến, trình gỡ lỗi, ngôn ngữ lập trình, chương trình đầu cuối và phần mềm IDE lập trình.

Một số quy trình thú vị hơn đã bị chấm dứt bao gồm Cầu gỡ lỗi Android, Notepad ++, Mọi thứ, Tomcat, SnagIt, Bash, Visual Studio, ứng dụng Microsoft Office, ngôn ngữ lập trình như Python và Ruby, ứng dụng đầu cuối SecureCRT, máy tính Windows và ngay cả ứng dụng Windows 10 Your Phone mới.

Nguồn BleepingComputer