Lỗ hổng khôi phục mật khẩu của quản trị viên trên WordPress

WordPress, hệ thống quản trị nội dung phổ biến hàng đầu thế giới mới phát hiện một lỗ hổng cho phép tin tặc khôi phục mật khẩu người dùng trong một vài điều kiện cụ thể. Lỗ hổng có định danh CVE-2017-8295 càng trở nên nguy hiểm hơn khi ảnh hướng tới tất cả phiên bản WordPress – bao gồm cả phiên bản mới nhất 4.7.4.

Lỗ hổng được phát hiện bởi một nhà nghiên cứu người Phần Lan Dawid Golunski và được báo cáo tới WordPress vào tháng bảy năm ngoái. Nhưng đội ngũ bảo mật WordPress đã bỏ qua khiến hàng triệu website có nguy cơ bị tấn công. Golunski cũng là nhà nghiên cứu đã phát hiện ra lỗ hổng nghiêm trọng trong mã nguồn thư viện PHPMailer cho phép tin tặc độc hại thực thi mã độc trên máy chủ web và xâm nhập ứng dụng web.

Lỗ hổng CVE-2017-8295 nằm trong cách WordPress xử lý yêu cầu khôi phục mật khẩu. Khi người dùng yêu cầu khôi phục mật khẩu thông qua lựa chọn “Quên mật khẩu”, WordPress sẽ ngay lập tức tạo ra một mã bí mật duy nhất và gửi tới email của người dùng.

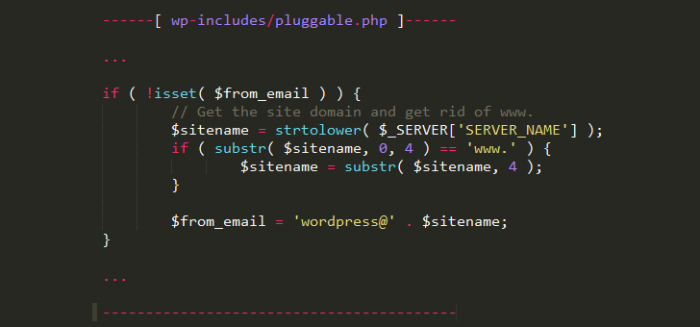

Khi gửi email, WordPress sư dụng một biến có tên SERVER_NAME để lấy giá trị cho trường dữ liệu From/Return-Path. “From” là địa chỉ email của người gửi và “Return-Path” là địa chỉ email sẽ nhận được thư trong trường hợp thư gặp trục trặc không được gửi đi.

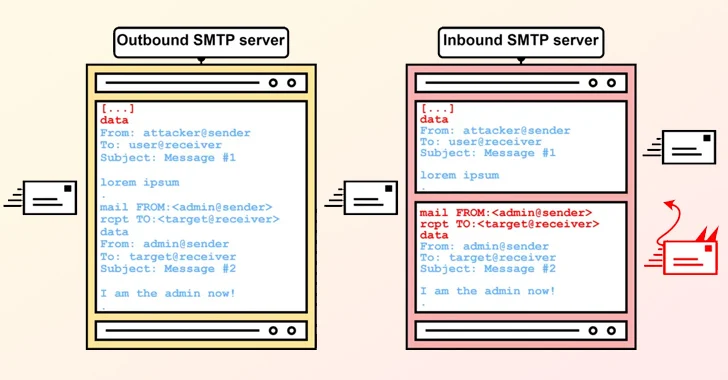

Theo Golunski, tin tặc có thể gửi một gói tin HTTP giả với giá trị tên miền định trước nhằm can thiệp vào quá trình khôi phục mật khẩu. Do tên miền đọc hại được kiểm soát bởi tin tặc, giá trị các trường From và Return-Path sẽ bị thay đổi. Tin tặc sẽ nhận được mã khôi phục mật khẩu với kịch bản sau:

- Nếu nạn nhân trả lời email, thư sẽ được gửi đến email của tin tặc (trong trường ‘From’) chứa đường dẫn khôi phục mật khẩu trong lịch sử thư.

- Trong một vài trường hợp, máy chủ mail của nạn nhân không hoạt động, đường dẫn khôi phục mật khẩu sẽ được tự động chuyển vềhộp thư của tin tặc (trong trường ‘Return-Path’).

- Trong một kịch bản khác, tin tặc thực hiện tấn công DDoS vào máy chủ mail của nạn nhân do đó tài khoản của nạn nhân không thể nhận được bất cứ email nào, email khôi phục mật khẩu sẽ được tự động chuyển vềhộp thư của tin tặc (trong trường ‘Return-Path’).

Do lỗ hổng đã được công bố mà vẫn chứa có bản vá chính thức từ WordPress, quản trị viên được khuyến cáo cập nhật cấu hình máy chủ kích hoạt UseCanonicalName buộc trường giá trị SERVER_NAME là giá trị tĩnh hoặc được định nghĩa trước.