Phần mềm “kích hoạt” Windows KMSPico giả mạo ăn cắp thông tin ví điện tử

Phần mềm “kích hoạt” Windows KMSPico giả mạo ăn cắp thông tin ví điện tử của người dùng.

KMSPico là một trình kích hoạt Windows và Office không chính thức được sử dụng để kích hoạt các bản sao Windows hoặc Office vi phạm bản quyền. Về cơ bản, công cụ này cho phép gian lận giấy phép Windows bất hợp pháp bằng cách mô phỏng kích hoạt Dịch vụ Quản lý Khoá (KMS) của Mircosoft.

KMSPico là một trình kích hoạt Windows và Office không chính thức được sử dụng để kích hoạt các bản sao Windows hoặc Office vi phạm bản quyền. Về cơ bản, công cụ này cho phép gian lận giấy phép Windows bất hợp pháp bằng cách mô phỏng kích hoạt Dịch vụ Quản lý Khoá (KMS) của Mircosoft.

Phần mềm KMSPico

Theo Neowin, nhà cung cấp bảo mật mạng Red Canary đã cảnh báo trong một bài đăng blog gần đây rằng một trình cài đặt KMSPico độc hại đang được lan tràn trên không gian mạng. Trình cài đặt giả mạo mang phần mềm độc hại này có khả năng đánh cắp thông tin người dùng từ các ví tiền điện tử khác nhau cùng nhiều thứ khác. Điều này có thể thực hiện được với sự trợ giúp của một cryptbot.

Red Canary nói rằng Cryptbot được phân phối bởi phần mềm độc hại này có khả năng thu thập thông tin từ các ứng dụng sau:

- Ví tiền điện tử Atomic

- Trình duyệt web Avast Secure

- Trình duyệt Brave

- Ví tiền điện tử Ledger Live

- Trình duyệt web Opera

- Ứng dụng Waves Client và Exchange cryptocurrency

- Ví tiền điện tử Coinomi

- Trình duyệt web Google Chrome

- Ví tiền điện tử Jaxx Liberty

- Ví tiền điện tử Electron Cash

- Ví tiền điện tử Electrum

- Ví tiền điện tử Exodus

- Ví tiền điện tử Monero

- Ví tiền điện tử MultiBitHD

- Trình duyệt web Mozilla Firefox

- Trình duyệt web Ccleaner

- Trình duyệt web Vivaldi

Mặc dù có một số trình duyệt trong danh sách này, nhưng Edge của Microsoft không phải là một trong số chúng.

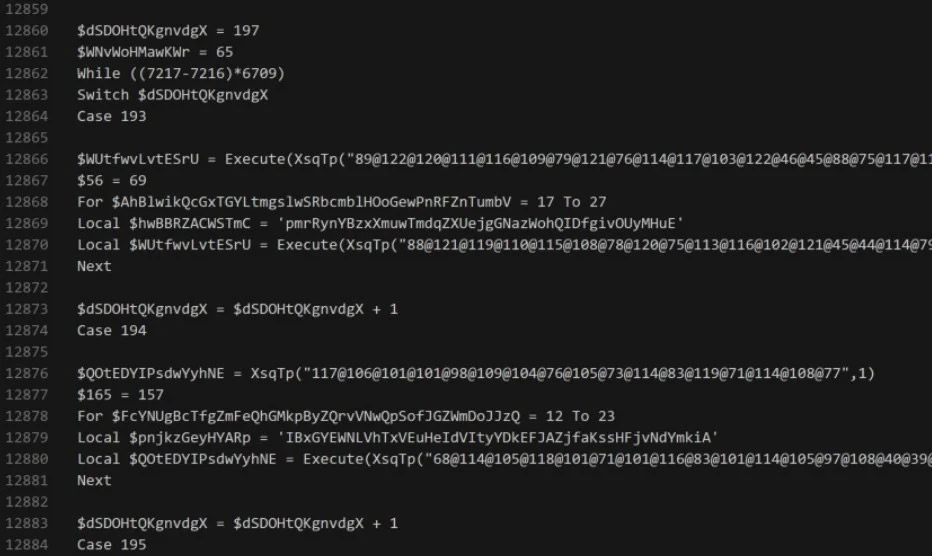

Do hoạt động của Cryptbot không dựa vào sự tồn tại của các tệp nhị phân không được mã hóa trên đĩa nên việc phát hiện nó chỉ có thể thực hiện được bằng cách giám sát hành vi độc hại, chẳng hạn như thực thi lệnh PowerShell hoặc giao tiếp mạng bên ngoài.

- Red Canary chia sẻ 4 đặc tính để phát hiện Cryptbot:

- Tệp nhị phân chứa siêu dữ liệu AutoIT nhưng không có tiền tố “AutoIT” trong tên tệp

- Tiến trình AutoIT tạo kết nối mạng bên ngoài

- Lệnh findstr tương tự như findstr /V /R “^ … $

- Các lệnh PowerShell hoặc cmd.exe chứa tham số rd /s /q, timeout và del /f /q

Qua mẫu phần mềm độc hại này, chúng ta có thể thấy rằng việc sử dụng phần mềm không có bản quyền, sử dụng phần mềm bẻ khóa là đặc biệt nguy hiểm.

-

CHUYÊN GIA AN NINH MẠNG AN2S – 202624.000.000 ₫

CHUYÊN GIA AN NINH MẠNG AN2S – 202624.000.000 ₫ -

CHUYÊN VIÊN BẢO MẬT MẠNG ACST – 20269.960.000 ₫

CHUYÊN VIÊN BẢO MẬT MẠNG ACST – 20269.960.000 ₫ -

BẢO MẬT MẠNG ACNS – SECURITY + 20263.600.000 ₫

BẢO MẬT MẠNG ACNS – SECURITY + 20263.600.000 ₫