7 bước đảm bảo an toàn giúp doanh nghiệp ngăn chặn mã độc tống tiền

Bất kỳ thiết bị được kết nối nào, bao gồm điện thoại thông minh, máy tính xách tay, máy chủ, máy móc công nghiệp,… đều có thể trở thành mục tiêu cho tội phạm mạng tấn công sử dụng mã độc tống tiền vào các mạng vào hệ thống công ty.

Những con đường xâm nhập của tội phạm mạng

Có nhiều con đường lây nhiễm mã độc tống tiền, trong đó ba con đường phổ biến nhất là:

Lừa đảo và Kỹ nghệ xã hội: Trong những năm gần đây, các cuộc tấn công lừa đảo ngày càng trở nên tinh vi và khó phát hiện hơn. Một tin tặc có thể dễ dàng gửi hàng nghìn email lừa đảo. Chỉ cần một người dùng nhấp vào tệp đính kèm độc hại hoặc truy cập trang web chứa mã độc là tin tặc có thể có được quyền truy cập vào máy tính của nạn nhân. Sau khi có được quyền truy cập, tin tặc có một cửa hậu vào mạng và có thể mở rộng tấn công dọc theo mạng.

Vi phạm mật khẩu: Các vi phạm đối với mật khẩu thậm chí còn phổ biến hơn tấn công lừa đảo. Mật khẩu yếu và bị đánh cắp là yếu tố hàng đầu dẫn đến tình trạng vi phạm dữ liệu dai dẳng từ năm này qua năm khác, và các cải tiến về độ an toàn cho mật khẩu vẫn chưa thể khắc phục được vấn đề này. Một giải pháp mới rõ ràng là cần thiết. Việc cài đặt các chính sách mật khẩu mạnh hơn để loại bỏ các mật khẩu dễ đoán vẫn không cải thiện được tình trạng này. Thay vào đó, điều này đã dẫn đến việc sử dụng lại mật khẩu, và các mật khẩu được sử dụng lại này lại là những lỗ hổng dễ bị tấn công nhồi thông tin xác thực – là một hình thức tấn công mạng trong đó thông tin xác thực thu được từ vi phạm dữ liệu trên một dịch vụ được sử dụng để cố gắng đăng nhập vào một dịch vụ khác. Hệ thống xác thực đa nhân tố có khả năng cải thiện độ an toàn cũng đã được chứng minh là không đủ vì tin tặc cũng có thể thực hiện các cuộc tấn công thành công vượt qua các hệ thống này. Để giải quyết được triệt để vấn đề này cần các giải pháp không dùng mật khẩu sử dụng chứng chỉ số.

Tấn công vào các lỗ hổng phần mềm: Bên cạnh các hình thức phổ biến hàng đầu là lừa đảo và vi phạm mật khẩu, các tin tặc vẫn còn một hình thức khác để truy cập vào mạng doanh nghiệp một cách thường xuyên đó là thông qua khai thác các lỗ hổng phần mềm. Các nhà nghiên cứu và tin tặc liên tục tìm ra lỗ hổng trong các sản phẩm phần mềm được sử dụng rộng rãi, trong đó máy chủ web, hệ điều hành, trình duyệt web và công cụ email là mục tiêu phổ biến. Trong nhiều trường hợp, những lỗ hổng này có thể đã được loại bỏ bằng cách duy trì cập nhật cho hệ thống các bản vá an toàn mới nhất. Tuy nhiên, doanh nghiệp lại thường không cập nhật các bản vá phần mềm có chứa các bản sửa lỗi an toàn, nên vẫn rồn tại lỗ hổng và khiến họ trở thành mục tiêu cho tin tặc tấn công dễ dàng.

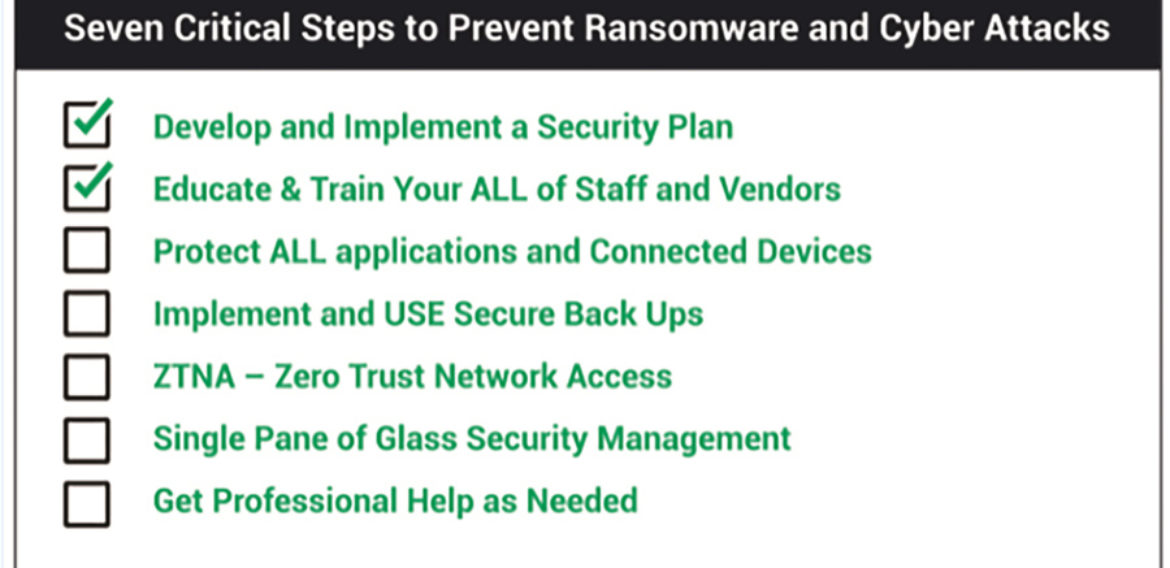

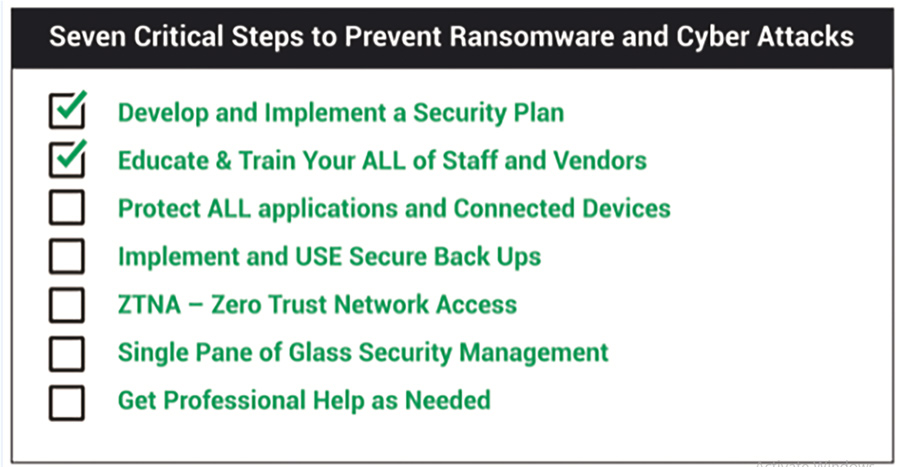

Các bước để bảo vệ hệ thống mạng và ngăn chặn mã độc

07 bước sau đây sẽ giúp doanh nghiệp chống lại các cuộc tấn công sử dụng mã độc tống tiền:

Các bước để bảo vệ hệ thống mạng và ngăn chặn mã độc

Bước 1: Phát triển kế hoạch đảm bảo an toàn thông tin

Vì bất kỳ doanh nghiệp nào được kết nối số dù quy mô lớn hay nhỏ đều có thể trở thành mục tiêu của tội phạm mạng, nên các tổ chức phải phát triển và triển khai một chương trình an toàn mạng toàn diện, trong đó bao gồm tất cả các nhân viên trong doanh nghiệp, từ nhân viên chăm sóc khách hàng, kỹ sư đến quản lý điều hành. Mặc dù các doanh nghiệp lớn thường dễ là mục tiêu, tuy nhiên điều đó không có nghĩa là các doanh nghiệp và tổ chức nhỏ hơn không bị tấn công.

Bước 2: Đào tạo

Đảm bảo nhân viên của doanh nghiệp, đặc biệt là nhân viên làm việc từ xa, hiểu cơ bản về chính sách an toàn, dọn dẹp và bảo trì kỹ thuật số, bao gồm đào tạo để giúp họ nhận biết, tránh được các cuộc tấn công lừa đảo và kỹ thuật xã hội.

Bước 3: Bảo vệ bằng xác thực mạnh

Đảm bảo các ứng dụng web và tất cả các thiết bị được kết nối (bao gồm cả những thiết bị được kết nối qua VPN) được bảo vệ bằng xác thực mạnh. Điều này bao gồm công tác làm việc với khách truy cập, nhà thầu và đối tác kinh doanh để đảm bảo rằng các thiết bị di động của họ được bảo vệ trước các cuộc tấn công mạng

Bảo vệ bằng xác thực mạnh

Bước 4: Thực hiện sao lưu an toàn

Đảm bảo rằng các bản sao lưu này cũng không thể bị phát hiện và tấn công bởi mã độc tống tiền. Các bản sao lưu bao gồm sao lưu ngoại tuyến cùng với các tùy chọn sao lưu dữ liệu và lưu trữ trực tuyến an toàn.

Bước 5: Áp dụng mô hình truy cập mạng Zero Trust

Các nguyên tắc kết hợp của mô hình truy cập mạng Zero Trust giả định rằng tất cả lưu lượng truy cập cả bên trong và bên ngoài tường lửa đều có thể là thù địch và không có điểm cuối nào được tin cậy cho đến khi chúng được xác thực. Mô hình này yêu cầu tất cả các mạng đều phải được coi như mạng Internet công

cộng không an toàn. Việc triển khai mô hình truy cập mạng Zero Trust yêu cầu sử dụng các định danh kỹ thuật số, như Cơ sở hạ tầng khóa công khai (PKI).

Bước 6: Sử dụng phương pháp tiếp cận một nền tảng quản lý giám sát (Single Pane of Glass)

Khả năng giám sát 24/7 các tài sản được phân phối tại nhiều văn phòng, nhà kho và cơ sở công nghiệp là đặc biệt quan trọng đối với toàn bộ quy trình đảm bảo an toàn của các tổ chức quốc tế lớn. Điều quan trọng là các nhà quản lý công nghệ thông itn phải có khả năng dễ dàng giám sát và quản lý an toàn cho hàng nghìn máy và người dùng ở bất kỳ đâu. Một chứng chỉ bảo mật hết hạn hoặc bị cấu hình sai có thể làm ảnh hưởng xấu đến doanh nghiệp, hoặc thậm chí tệ hơn là cho phép tin tặc xâm nhập vào mạng và hệ thống của doanh nghiệp.

Bước 7: Sử dụng dịch vụ của công ty an ninh mạng bên thứ ba

Nghiên cứu và sử dụng dịch vụ của doanh nghiệp về lĩnh vực an toàn thông tin có uy tín để xử lý các vấn đề về an toàn cho doanh nghiệp của mình. Tuy nhiên, các cuộc tấn công SolarWinds và Kasaya gần đây đã khiến các nhà quản lý công nghệ thông tin và an toàn thông tin nhận ra rằng, nếu một trong những doanh nghiệp đảm bảo an toàn thông tin này bị xâm phạm thành công, thì hệ thống máy tính và dữ liệu của họ cũng có thể gặp rủi ro. Lúc này, các bản sao lưu ngoại tuyến có thể sẽ giúp các tổ chức nhanh chóng trở lại chế độ trực tuyến hơn.

Nguồn:Antoanthongtin.vn